- فروشگاه

- خرید روتر

- سوئیچ شبکه

- ذخیره ساز (Storage)

- فایروال

- تلفن تحت شبکه (آی پی فون)

- اکسس پوینت

- سرور

- هارد استوریج

- لایسنس

- وب فایروال

- پلتفرم امنیتی

- ماژول و تجهیزات جانبی شبکه

- سن سوئیچ SAN Switch

- مانیتورینگ و خودکارسازی

- مانیتورینگ و خودکارسازیزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- کاتالوگ

- برند

- آکادمی

- دانلودهازیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- وبلاگزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- مسیرهازیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات

- نصب و راه اندازی تجهیزات

- تعمیر و نگهداری تجهیزات

- پیکربندی شبکه

- تامین تجهیزات شبکه

- مشاوره فناوری اطلاعات

- پشتیبانی شبکه

- خدمات طراحی شبکه

- خدمات برنامهنویسی و توسعه نرمافزار

- نصب و راه اندازی تجهیزاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تعمیر و نگهداری تجهیزاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- پیکربندی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تامین تجهیزات شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- مشاوره فناوری اطلاعاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- پشتیبانی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات طراحی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات برنامهنویسی و توسعه نرمافزارزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تماس با ما

- درباره ما

- ورود / ثبت نام

مرجع صدور گواهی دیجیتال (Certificate Authority - CA) چیست؟

مرجع صدور گواهی دیجیتال (CA)، شرکت یا سازمانی است که هویت اشخاصی (مانند وبسایتها، آدرسهای ایمیل، شرکتها یا افراد خاص) را تأیید و آنها را از طریق کلیدهایی رمزنگاری (cryptographic keys) به اسنادی الکترونیکی به نام گواهی دیجیتال(digital certificates)، متصل میکنند.

یک گواهی دیجیتال موارد زیر را ارائه میدهد:

احراز هویت: گواهی دیجیتال به عنوان مدرکی معتبر برای تأیید هویت نهادی که گواهی برای آن صادر شده است، عمل میکند.

رمزنگاری: از گواهی دیجیتال برای برقراری ارتباطی ایمن از طریق شبکههای ناامن (مانند اینترنت) استفاده میشود

Integrity (تمامیت): گواهیهای دیجیتال توسط صادر کننده امضا میشوند به طوری که آنها توسط هیچ شخص ثالثی دیگری قابل تغییر نمیباشند.

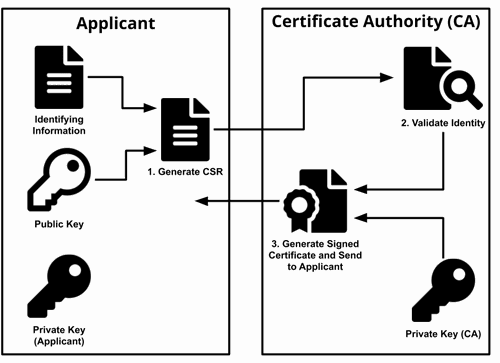

معمولاً متقاضی گواهی دیجیتال یک جفت کلید متشکل از یک کلید خصوصی (Private Key) و یک کلید عمومی (Public Key) به همراه یک درخواست امضای گواهی (Certificate Signing Request - CSR) تولید میکند.CSR یک فایل متنی رمزنگاری شده است که شامل کلید عمومی و سایر اطلاعاتی است که در گواهی گنجانده میشوند (به عنوان مثال نام دامنه، سازمان، آدرس ایمیل و غیره). تولید جفت کلید و CSR معمولاً روی سرور یا ایستگاه کاری که گواهی نصب خواهد شد انجام میشود.

نوع اطلاعات موجود در CSR به سطح اعتبارسنجی و موارد استفادهی مورد نظر از گواهی بستگی دارد. برخلاف کلید عمومی، کلید خصوصی متقاضی ایمن نگه داشته میشود و هرگز نباید به CA (یا هر شخص دیگری) نشان داده شود.

پس از ایجاد CSR، متقاضی آن را به CA ارسال میکند. CA به طور مستقل صحت اطلاعات موجود در CSR را بررسی و تایید میکند و سپس گواهی را با استفاده از کلیدی خصوصی به صورت دیجیتالی امضا و برای متقاضی ارسال میکند.

وقتی گواهی امضا شده به شخص ثالثی ارائه میشود (مانند زمانی که شخص ثالث به وبسایت دارنده گواهی جهت بازدید مراجعه کرده است)، گیرنده میتواند امضای دیجیتال CA را از طریق کلید عمومی CA تأیید کند. علاوه بر این، شخص میتواند تأیید کند که محتوای امضا شده توسط شخصی که کلید خصوصی مربوطه را در اختیار دارد ارسال شده است و اطلاعات آن از زمان امضا تغییر نکرده است. بخش مهمی از این ویژگی گواهیهای دیجیتال از طریق «زنجیرهی اعتماد» بدست می آید.

زنجیره اعتماد (Chain of Trust) چیست؟

در SSL/TLS، S/MIME، code signing، و برنامههای دیگر گواهیهای X.509، زنجیرهای از گواهیها برای تأیید اعتبار استفاده میشود. این زنجیره به عنوان زنجیره اعتماد شناخته میشود. در یک زنجیرهی اعتماد، گواهیها توسط گواهیهایی صادر و امضا میشوند که در سطح بالاتری در زنجیره قرار دارند.

یک زنجیره اعتماد از چندین بخش تشکیل شده است:

یک لنگر اعتماد (Trust Anchor)، که منشا و سرشاخه ی CA است.

حداقل یک گواهی میانی (Intermediate Certificate)، که به عنوان «عایقی» میان CA و گواهی نهایی عمل میکند.

گواهینامه نهایی (End-Entity Certificate)، که برای تأیید هویت یک نهاد مانند وبسایت، کسبوکار، یا شخص استفاده میشود.

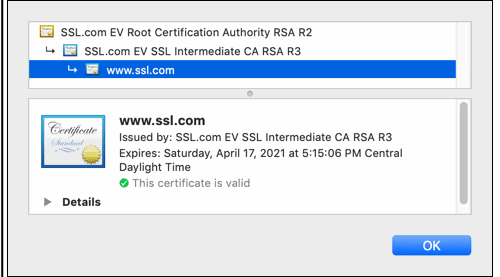

شما میتوانید با بررسی گواهی یک وبسایت HTTPS به راحتی نمونهای از یک زنجیرهی اعتماد را ببینید. هنگام بررسی یک گواهی SSL/TLS در مرورگر وب، میتوانید اطلاعات زنجیره اعتماد آن گواهی دیجیتال، از جمله لنگر اعتماد، گواهیهای میانی، و گواهی نهایی را مشاهده کنید. این نقاط تایید مختلف با اعتبار لایه یا پیوند قبلی تأیید شدهاند و در نهایت به لنگر اعتماد که در ابتدای زنجیره قرار دارد، باز میگردند.

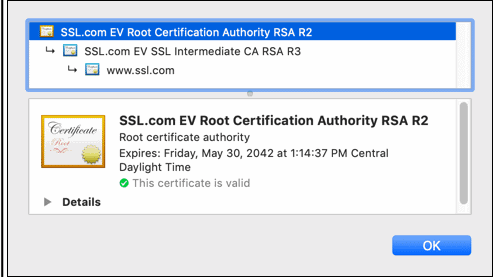

لنگر اعتماد (Trust Anchor) چیست؟

مرجع صدور گواهی دیجیتال مادر (root CA) به عنوان لنگر اعتماد در زنجیره اعتماد عمل میکند. اعتبار این لنگر برای یکپارچگی زنجیره بسیار حیاتی است. اگر CA مورد اعتماد عمومی باشد (مانند SSL.com)، گواهیهای CA مادر (root CA) توسط شرکتهای نرمافزاری بزرگ (مانند ماکروسافت، اپل، گوگل و …) در مرورگر و نرمافزارهای داخل سیستمعامل گنجانده میشود. این مورد تضمین میکند که هر گواهی موجود در زنجیره اعتماد که به هر یک از گواهیهای CA اصلی منتهی میشود توسط نرمافزار، قابل اعتماد باشد.

در زیر، می توانید لنگر اعتماد سایت SSL.com را مشاهده کنید:

SSL.com EV Root Certification Authority RSA R2

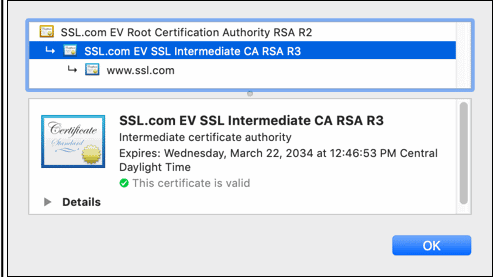

گواهی میانی (Intermediate Certificate) چیست؟

CA مادر (root CA) یا لنگر اعتماد قابلیت امضا و صدور گواهیهای میانی را دارد. گواهیهای میانی ( که به عنوان «واسطه» (intermediate)، «زیردسته» (subordinate)، یا «CAهای صادرکننده» (Issuing CA) نیز شناخته میشوند) ساختاری انعطافپذیر برای اعطای اعتبار لنگر اعتماد به گواهیهای میانی و شرکتهای نهایی در زنجیره ارائه میکنند. از این نظر، گواهیهای میانی یک عملکرد اداری را ایفا میکنند. هر واسطه می تواند برای یک هدف خاص استفاده شود؛ مانند صدور SSL/TLS یا گواهی امضای کد (code signing) و حتی می تواند برای اعطای اعتماد CA اصلی به سازمانهای دیگر استفاده شود.

گواهیهای میانی همچنین به عنوان بافری میان گواهی نهاد نهایی و CA اصلی عمل میکنند و از کلید خصوصی CA اصلی در برابر خطر محافظت میکنند. درواقع انجمن CA/Browser الزامات پایهی خود آورده است که در CA قابل اعتماد عمومی (از جمله SSL.com)، نباید از CA اصلی به شرکت های نهایی (متقاضی نهایی CA) به شکل مستقیم گواهی صادر کرد. این بدان معنی است که زنجیره اعتماد هر گواهی مورد اعتماد عمومی باید حداقل یک گواهی میانی داشته باشد.

در مثال زیر، SSL.com EV SSL Intermediate CA RSA R3 تنها گواهی میانی در زنجیره اعتماد وبسایت SSL.com است. همانطور که از نام گواهی پیداست، این گواهی تنها برای صدور گواهیهای EV SSL/TLS استفاده شده است.

گواهی نهاد نهایی (End-Entity Certificate) چیست؟

گواهی نهاد نهایی، حلقه نهایی در زنجیره اعتماد است. گواهی نهاد نهایی (که گاهی اوقات به عنوان گواهی برگ (Leaf Certificate) یا «گواهی مشترک (Subscriber Certificate) نیز شناخته می شود)، برای اعطای اعتماد CA اصلی به نهادی مانند وب سایت، شرکت، یا شخص استفاده میشود. گواهی نهاد نهایی با لنگر اعتماد یا گواهی میانی فرق دارد چرا که نمیتواند گواهیهای اضافی صادر کند. به معنای دیگر این گواهی همیشه آخرین حلقه در زنجیره اعتماد است.

چرا زنجیره اعتماد مهم است؟

زنجیره اعتماد امنیت، مقیاسپذیری، و انطباق با استانداردها را برای CA تضمین میکند. همچنین حریم خصوصی، اعتماد، و امنیت را برای کسانی که به گواهیهای نهاد نهایی متکی هستند (مانند اپراتورهای وب سایت و کاربران آنها) تضمین میکند.