- فروشگاه

- خرید روتر

- سوئیچ شبکه

- ذخیره ساز (Storage)

- فایروال

- تلفن تحت شبکه (آی پی فون)

- اکسس پوینت

- سرور

- هارد استوریج

- لایسنس

- وب فایروال

- پلتفرم امنیتی

- ماژول و تجهیزات جانبی شبکه

- سن سوئیچ SAN Switch

- مانیتورینگ و خودکارسازی

- مانیتورینگ و خودکارسازیزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- کاتالوگ

- برند

- آکادمی

- دانلودهازیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- وبلاگزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات

- نصب و راه اندازی تجهیزات

- تعمیر و نگهداری تجهیزات

- پیکربندی شبکه

- تامین تجهیزات شبکه

- مشاوره فناوری اطلاعات

- پشتیبانی شبکه

- خدمات طراحی شبکه

- خدمات برنامهنویسی و توسعه نرمافزار

- نصب و راه اندازی تجهیزاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تعمیر و نگهداری تجهیزاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- پیکربندی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تامین تجهیزات شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- مشاوره فناوری اطلاعاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- پشتیبانی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات طراحی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات برنامهنویسی و توسعه نرمافزارزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تماس با ما

- درباره ما

- ورود / ثبت نام

فایروال نرم افزاری

چرا به فایروال نرم افزاری نیاز داریم؟

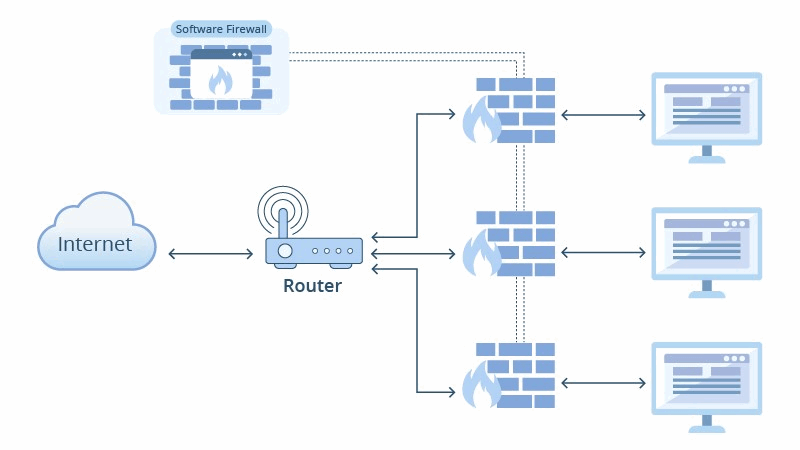

فایروال نرمافزاری نوعی فایروال است که به جای دستگاه فیزیکی به صورت نرمافزار ارائه میشود. این نوع فایروال بر روی سرورها یا ماشینهای مجازی نصب می شود تا محیطهای ابری را ایمن کند. عبارت فایروال نرمافزاری نباید با نرمافزار فایروال که به سیستمعامل اجرایی یک فایروال نسل جدید (NGFW) اشاره دارد، اشتباه گرفته شود. فایروال های نرمافزاری برای محافظت از دادهها، بارهای کاری و برنامهها در محیطهایی طراحی شدهاند که پیاده سازی فایروال فیزیکی دشوار یا غیرممکن است. این محیطها شامل موارد زیر میشوند:

شبکههای مبتنی بر نرمافزار (SDN)

هایپروایزرها

محیطهای ابری عمومی

دیتاسنترهای مجازی

دفاتر شعب

محیطهای کانتینری

محیطهای هیبریدی و چندابری

بهترین فایروال نرم افزاری بر اساس نیاز کاربران

در فهرست زیر 5 مورد از بهترین فایروالهای نرم افزاری معرفی شدهاند:

|

|

|

|

|

Check Point | Palo Alto Networks | FortiGate | Cisco Secure | Barracuda |

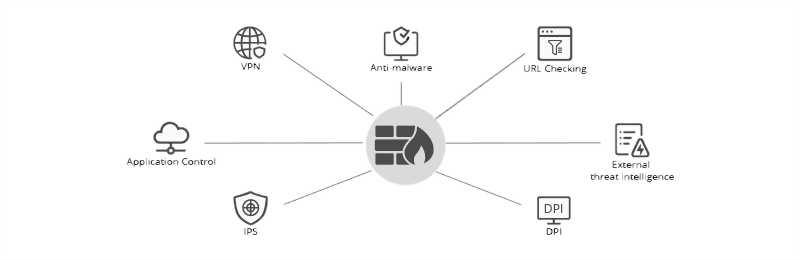

نحوه عملکرد فایروال های نرمافزاری

فایروال های نرمافزاری همان تکنولوژی فایروال های سختافزاری (که به عنوان فایروال نسل جدید یا NGFW نیز شناخته میشوند) را در خود دارند. فایروال های نرمافزاری گزینههای استقرار متعددی ارائه میدهند تا با نیازهای محیطهای هیبریدی/چندابری و برنامههای مدرن ابری مطابقت داشته باشند. آنها میتوانند در هر شبکه مجازی یا محیط ابری پیاده سازی شوند.

تفاوت فایروال نرمافزاری و فایروال سختافزاری

هر دو نوع فایروال نرمافزاری و سختافزاری نقشهای حیاتی در امنیت شبکه ایفا میکنند. بنابراین، هیچ کدام بر دیگری برتری ندارد و هر یک از آنها برای شرایط متفاوتی مناسب هستند. مهمترین تفاوت بین فایروال سختافزاری و نرمافزاری، شکل آنهاست، اما تفاوتهای دیگری نیز وجود دارند که باید به آنها توجه کرد که عبارت اند از:

| فایروال نرم افزاری | فایروال سخت افزاری |

فرم فاکتور |

|

|

گزینه های پیاده سازی |

|

|

پیچیدگی |

|

|

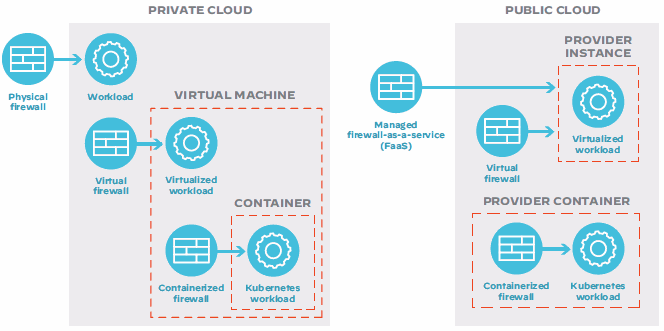

انواع فایروال نرمافزاری

فایروال های نرمافزاری معمولاً به سه دسته تقسیم میشوند:

فایروال مجازی که برای ابرهای هیبریدی، ابرهای خصوصی و عمومی، شعب مجازیشده و استقرارهای 5G به کار میروند.

فایروال های کانتینری که بهطور مشابه با فایروال های مجازی عمل میکنند، اما برای محیطهای Kubernetes طراحی شدهاند.

سرویس مدیریتشده مشابه بسیاری از خدمات نرمافزاری به عنوان سرویس (SaaS)

هر نوع فایروال نرمافزاری ویژگیهای خاصی برای محیطها و اهداف مختلف ارائه میدهد. با این حال، همه فایروال های نرمافزاری ترافیک شبکههای ورودی و خروجی را نظارت و حفاظت میکنند. فایروال نرمافزاری فعالیتهای مشکوک را مسدود میکند و از خروج اطلاعات جلوگیری مینماید.

راهنمای خرید فایروالهای نرمافزاری

ویژگیهای اساسی فایروالهای نرمافزاری شامل موارد زیر است که در خرید فایروال فورتی گیت باید به آنها توجه شود:

|  |  |  |

بازرسی پکت ها | فیلتر کردن آدرس های IP | بهروزرسانیهای خودکار | فیلتر کردن پورت |

تمام فایروالها ترافیک و اطلاعات سطحی مانند آدرس IP و پورت را بررسی میکنند. در بازرسی Stateful، وضعیت عمیق بسته ها مورد بررسی قرار میگیرد. | فایروالها قادرند ترافیک آدرسهای IP تأیید شده را عبور دهند و هویتهای ناشناخته را مسدود کنند. | فایروالهای نرمافزاری میتوانند بهطور خودکار پایگاهدادههای تهدید را بهروزرسانی کنند تا حفاظت فایروال بهروز باشد. | سیستمهای فیلترینگ بسته اطلاعاتی را در مورد پورتهای مبدأ و مقصد برای انتقال دادهها جمعآوری میکنند. |

|  |  |

|

تجزیه و تحلیل و گزارشدهی | اسکن تهدیدات | هشدارهای امنیتی |

|

فایروالها اطلاعات مربوط به درخواستهای دسترسی را جمعآوری میکنندتا با تطابق آنها، به بهبود امنیت دادههای عمومی کمک کنند. | فایروالهای نرمافزاری پیشرفته از طریق سیستمهای تشخیص نفوذ، تهدیدات و موارد نقض سیاستها را اسکن میکنند. | نرمافزار فایروال هنگام شناسایی تهدیدات، هشدارهای بلادرنگ یا real-time صادر میکند. |

|

چگونه فایروال نرم افزاری را کانفیگ کنیم؟

پیکربندی صحیح یک فایروال برای حمایت از شبکههای داخلی و بررسی پکت های داده اساسی است. در این محتوا از سایت افق داده ها ایرانیان، گام های اساسی برای پیکربندی امن فایروال ها ارائه شده است:

1 |  | تنظیمات امنیتی فایروال: امنیت فایروال گام اول و اساسی است تا تنها کاربران مجاز به آن دسترسی داشته باشند. این کار شامل اقداماتی مانند بهروزرسانی به آخرین فریمور، حذف، غیرفعال یا تغییر اطلاعات پیشفرض و استفاده از کلمات عبور منحصر به فرد و امن است. |

2 |  | ایجاد zone بندی در فایروال و ساختار آدرس IP: شناسایی منابع شبکهای که باید حفاظت شوند بسیار مهم است. در این مرحله، ساختاری ایجاد میشود تا داراییهای شرکت را بر اساس وظایف مشابه و سطح دسترسی ها گروهبندی کند. |

3 |  | پیکربندی لیستهای کنترل دسترسی (ACL): لیستهای کنترل دسترسی به سازمانها امکان میدهند تا ترافیکی که به هر منطقه وارد یا از آن خارج میشود را تعیین کنند. |

4 |  | پیکربندی سایر خدمات فایروال: بعضی از فایروالها قابلیت پشتیبانی از سایر خدمات را نیز دارند، مانند سرور پروتکل پیکربندی پویای میزبان (DHCP)، سیستم پیشگیری از نفوذ (IPS) و سرور پروتکل زمان شبکه (NTP). مهم است که خدمات اضافی که استفاده نمی شوند را غیرفعال کنید. |

5 |  | تست پیکربندی فایروال: پس از پایان پیکربندیها، ضروری است که آنها را تست کنید تا اطمینان حاصل شود که ترافیک صحیحی مسدود میشود و فایروال بهطور مطلوب عمل میکند. پیکربندی را از طریق تستهای نفوذ و اسکن آسیبپذیری آزمایش میکنند. |

6 |  | مدیریت مداوم پیکربندی فایروال: مدیریت و نظارت بر فایروال بسیار حیاتی است تا اطمینان حاصل شود که فایروال بهطور مطلوب عمل میکند. این کار شامل نظارت بر لاگها، انجام اسکنهای آسیبپذیری و بررسی منظم قوانین میشود. همچنین مهم است که فرآیندها را بهطور مداوم و با دقت مدیریت کنید تا حفاظت مداوم از شبکه تضمین شود. |

نکات و شرایط خرید فایروال نرم افزاری

انتخاب فایروال مناسب یکی از جنبههای مهم سیستم امنیتی شبکه است. در اینجا برخی از نکات کلیدی که باید قبل از خرید فایروال در نظر بگیرید، ارائه شده است:

هزینه: برای فایروال های نرم افزاری هزینه کلی شامل بودجه اولیه به همراه مبلغ اشتراک ماهانه یا سالانه است که برای محصولات و برندهای مختلف، هزینه های متفاوتی وجود دارد.

تعداد کاربران: تعداد کاربرانی که به شبکه دسترسی دارند و از فایروال استفاده میکنند باید در نظر گرفته شود. فایروال باید توانایی مدیریت تعداد کاربران مورد نظر را داشته باشد.

حفاظت در برابر حملات DDoS: فایروال باید قابلیت شناسایی و مقابله با حملات DDoS را داشته باشد تا از بروز آنها جلوگیری کند.

هشدار حمله: ارسال هشدارهای فوری در صورت شناسایی هر گونه حمله به شبکه و به دنبال آن اقدام به موقع مدیران شبکه، بسیار مهم است.

قابلیت پشتیبانی از VPN: این قابلیت برای ارتباطات ایمن کاربران دورکار ضروری است.

امکان ادغام با زیرساخت امنیتی موجود: فایروال باید با سایر زیرساختهای امنیتی موجود در شبکه به خوبی ادغام شود تا امنیتی یکپارچه برقرار شود.

سهولت مدیریت: رابط کاربری ساده و کاربرپسند، به مدیریت آسان فایروال برای مدیران شبکه منجر میشود.