- فروشگاه

- خرید روتر

- سوئیچ شبکه

- ذخیره ساز (Storage)

- فایروال

- تلفن تحت شبکه (آی پی فون)

- اکسس پوینت

- سرور

- هارد استوریج

- لایسنس

- وب فایروال

- پلتفرم امنیتی

- ماژول و تجهیزات جانبی شبکه

- سن سوئیچ SAN Switch

- مانیتورینگ و خودکارسازی

- مانیتورینگ و خودکارسازیزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- کاتالوگ

- برند

- آکادمی

- دانلودهازیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- وبلاگزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات

- نصب و راه اندازی تجهیزات

- تعمیر و نگهداری تجهیزات

- پیکربندی شبکه

- تامین تجهیزات شبکه

- مشاوره فناوری اطلاعات

- پشتیبانی شبکه

- خدمات طراحی شبکه

- خدمات برنامهنویسی و توسعه نرمافزار

- نصب و راه اندازی تجهیزاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تعمیر و نگهداری تجهیزاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- پیکربندی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تامین تجهیزات شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- مشاوره فناوری اطلاعاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- پشتیبانی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات طراحی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات برنامهنویسی و توسعه نرمافزارزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تماس با ما

- درباره ما

- ورود / ثبت نام

فایروال سیسکو

خرید فایروال سیسکو

راهکار امنیتی سیسکو همچون دیگر محصولات سیسکو مجموعه متنوعی را در بر میگیرد که هر یک ویژگیها و قابلیتهای مختلفی دارند. در جدول زیر، سریهای مختلف فایروالهای سیسکو معرفی شدهاند:

مدل/دسته بندی | سری |

|

سازمانهای کوچک تا متوسط | 1000 |

|

شعب سازمانی | 1200 |

|

شعب بزرگ و شرکتهای چند ملیتی | 2100 |

|

سازمانهای متوسط | 3100 |

|

شعب بزرگ و دیتاسنترها | 4100 |  |

سازمانهای بزرگ و دیتاسنترها | 4200 |

|

service provider ها و دیتاسنترها | 9300 |

|

صنایع تولیدی، صنعتی و عملیاتی | Secure Firewall ISA3000 |

|

کسبوکارهای دیجیتال | Secure Firewall Threat Defense Virtual |

|

Secure WAF and bot protection |

مشخصات فنی فایروال های سیسکو

در ادامه با مشخصات فنی فایروال های سیسکو آشنا میشویم. البته، توجه داشته باشید که لایسنسهای فایروال بر عملکرد آنها تأثیر گذارند. به عنوان مثال، یک لایسنس ممکن است تعداد کاربران یا دستگاههایی که میتوانند توسط فایروال محافظت شوند را محدود کند، یا ویژگیهای امنیتی خاصی مانند IPS یا فیلترینگ URL را فعال کند. مجوزها میتوانند بر سطح پشتیبانی ارائه شده توسط فروشنده نیز تأثیر بگذارند. بنابراین، پیش از خرید فایروال از هر برند خصوصا سیسکو، شرایط و ضوابط لایسنس آن را به دقت بررسی کنید تا مطمئن شوید که نیازهای شما را برآورده میکند.

ویژگی های فنی | سری 1000 | سری 1200 | سری 3100 | سری 4100 | سری 4200 | سری 9300 |

حداکثر توان عملیاتی فایروال | 4.9 Gbps | 6 Gbps | 45 Gbps | 53 Gbps | 149 Gbps | 190 Gbps |

پشتیبانی از قابلیت Cisco IPS | ✔ | 🞬 | ✔ | ✔ | ✔ | ✔ |

حداکثر توان عملیاتی IPS | 6.1 Gbps | - | 45 Gbps | 55 Gbps | 147 Gbps | 190 Gbps |

حداکثر توان عملیاتی IPSec VPN | 2.4 Gbp | 4 Gbps | 39.4 Gbps | 24 Gbps | 148 Gbps | 110 Gbps |

حداکثر VPN peers | 800 | - | 20,000 | 20,000 | 30,000 | 60,000 |

rack mountable (قابل نصب در رک) | ✔ | 🞬 | ✔ | ✔ | ✔ | ✔ |

Cisco Malware Defense for Networks (حفاظت بدافزاری) | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

URL filtering: number of categories | بیش از 80 مورد | - | بیش از 80 مورد | بیش از 120 مورد | بیش از 80 مورد | بیش از 80 مورد |

قیمت فایروال سیسکو

قیمت فایروالهای شبکه با توجه به مدل و قابلیتهای محصول متغیر است. علاوه بر این، هزینه لایسنس نیز باید بر روی قیمت تمام شده لحاظ شود. در جدول زیر قیمت تقریبی چند سری پر فروش فایروالهای سیسکو ارائه شده است:

سری محصول | قیمت تقریبی |

Cisco ASA 5500 | 200-200,000$ |

Cisco Firepower 1000 | 700-7,000$ |

Cisco Firepower 2100 | 300-3,700$ |

Cisco Firepower 4100 | 50,000-120,000$ |

قابلیتهای پیشرفته فایروال های سیسکو

در ادامه، با ویژگیهایی آشنا میشویم که در فایروالهای پیشرفته سیسکو به کار رفته است. مهمترین آنها عبارتاند از:

قابلیت پیشرفته | جزئیات |

|---|---|

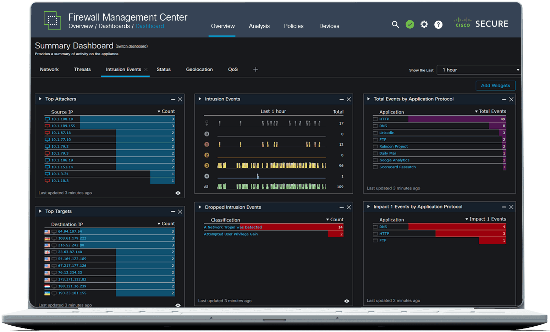

ساده سازی مدیریت فایروال | مرکز مدیریت فایروال امنیتی سیسکو (FMC) امکان مدیریت یکپارچه فایروالها، کنترل برنامهها، پیشگیری از نفوذ، فیلترینگ URL و سیاستهای دفاع در برابر بدافزار را فراهم میکند. |

سیستم پیشگیری از نفوذ | فایروال امنیتی با سیستم پیشگیری و شناسایی نفوذ Snort 3، حفاظت در برابر تهدیدات را با سرعت بیشتری فراهم میکند. |

به روز رسانی اطلاعات تهدید | گروه اطلاعاتی سیسکو تالوس، یکی از بزرگترین تیمهای اطلاعات تهدیدات سازمانی در جهان، به طور منظم اطلاعات تهدیدات قابل ردیابی را برای مشتریان سیسکو جمع آوری میکند. |

موتور مشاهده رمزگذاری شده (EVE) | کنترل بر ترافیک رمزگذاری شده بدون نیاز به رمزگشایی، به شما امکان میدهد تا تنگناهای عملکردی را از بین ببرید و الزامات انطباق را برآورده کنید. این قابلیت از یادگیری ماشین و هوش مصنوعی برای مسدود کردن برنامههای مخرب در ترافیک رمزگذاری شده بدون رمزگشایی استفاده میکند. |

SnortML | با استفاده از موتور تشخیص نفوذ مجهز به یادگیری ماشین SnortML، تهدیدات متداول، آسیبپذیریهای شناخته شده و اکسپلویتهای روز صفر را شناسایی و مسدود میکند. |

مدیریت ارائه شده از طریق ابر | Cisco Defense Orchestrator یا راهکار مدیریت فایروال ابری، به شما کمک میکند تا سیاستها را به طور مداوم مدیریت کنید و هزینههای عملیاتی خود را کاهش دهید. |

تجزیه و تحلیل امنیتی و ثبت لاگ | مدیریت لاگ فایروالهای سیسکو در مقیاس بالا، چه در محیطهای داخلی و چه مبتنی بر ابر، با تجزیه و تحلیل رفتاری برای شناسایی تهدیدات به صورت زمان واقعی و پاسخ سریع انجام میشود. |

یکپارچگی با Secure Workload | ادغام Cisco Secure Workload (قبلاً Tetration)، امکان دید کامل و اجرای سیاستهای مداوم برای برنامههای مدرن توزیعشده و پویا را در سراسر شبکه و با بارکاری مقیاس پذیر فراهم میکند. |

Cisco XDR | از پلتفرم Cisco XDR برای تسریع در شناسایی و رفع تهدیدات استفاده میشود. مرکز مدیریت فایروال به SecOps امکان میدهد تا به صورت فوری به پلتفرم باز Cisco XDR منتقل شوند، که به تسریع در واکنش به حوادث کمک میکند. |

معرفی بهترین فایروال سیسکو

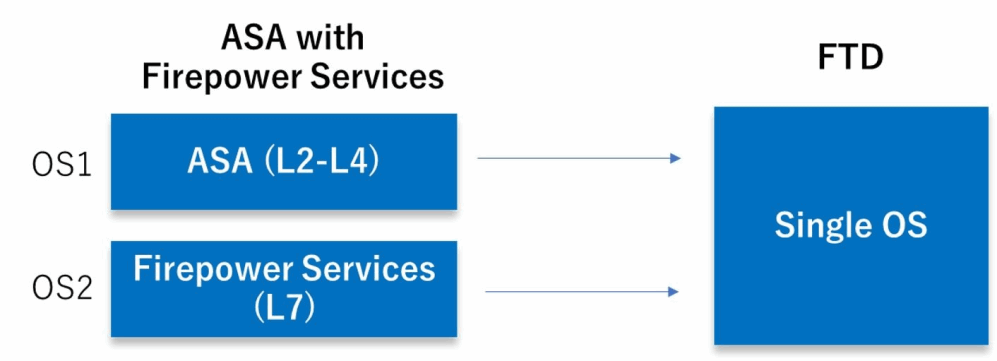

بهترین محصولات امنیتی توسعه یافته توسط شرکت سیسکو Cisco Firepower Threat Defense و Cisco Adaptive Security Appliance هستند که به صورت خلاصه ASA و FTD نامیده میشوند، اما تفاوتهای مهمی بین این دو وجود دارد که عبارتاند از:

معماری: Cisco FTD یک فایروال نسل جدید است که روی پلتفرم Cisco Firepower اجرا میشود، در حالی که ASA یک فایروال سنتی است که روی پلتفرم Cisco ASA اجرا میشود.

کارکرد: Cisco FTD دامنه وسیعتری از عملکردهای امنیتی از جمله سیستم پیشگیری از نفوذ (IPS)، حفاظت پیشرفته در برابر بدافزار و فیلترینگ URL را فراهم میکند، در حالی که ASA فقط قابلیتهای فایروال و VPN را ارائه میدهد.

مدیریت: Cisco FTD دارای سیستم مدیریت مرکزی به نام Firepower Management Center (FMC) است که دیدی یکپارچه از سیاستها و قوانین امنیتی در چندین دستگاه فراهم میکند، در حالی که ASA از طریق ASDM (Adaptive Security Device Manager) یا رابط خط فرمان (CLI) مدیریت میشود.

گزینههای پیاده سازی: Cisco FTD میتواند به صورت داخلی، در ابر یا به عنوان یک دستگاه مجازی مستقر شود، در حالی که ASA معمولاً به صورت داخلی پیاده سازی میشود.

مقیاسپذیری: Cisco FTD بسیار مقیاسپذیر است و برای شرکتهای کوچک، متوسط و بزرگ مناسب است، در حالی که ASA دارای محدودیتهای مقیاسپذیری است، به ویژه برای شبکههای بزرگ.

به طور کلی، Cisco FTD یک راهحل امنیتی پیشرفتهتر است که دامنه وسیعتری از عملکردها، سیستم مدیریت مرکزی و گزینههای پیاده سازی را فراهم میکند. در همین حال، ASA یک فایروال سنتی است که شامل عملکردهای فایروال و VPN با مقیاسپذیری و قابلیتهای یکپارچهسازی محدود است.

تفاوت فایروال سیسکو نو و استوک

تشخیص فایروال و یا سایر تجهیزات شبکه نو از استوک، علاوه بر مشخصات ظاهری دستگاه و بستهبندی، نیازمند توجه به چند تفاوت بسیار مهم دیگر است:

تجهیزات نو همراه با گارانتی معتبر عرضه میشوند که همین موضوع مشتریان را از بابت خدمات پس از فروش و اصالت کالا آسوده خاطر میکند. اما تجهیزات استوک معمولا بدون گارانتی و یا ضمانت اصالت کالا به فروش می رسند. در هر دو حالت، اگر کالا را از تامین کننده معتبر خریداری کنید، خدمات پس از فروش به بهترین شکل ممکن ارائه میشوند.

قیمت تجهیزات استوک معمولا پایینتر از تجهیزات نو است. اگرچه، در صورتی که از تامین کننده معتبر خریداری نشوند هزینههای تعمیر و نگهداری احتمالی آنها بیشتر خواهد بود.

نحوه خرید فایروال سیسکو از افق داده ها

مراحل ثبت سفارش اجناس “موجود” در انبار افق دادهها ایرانیان

تماس تلفنی با واحد فروش افق دادهها ایرانیان به شماره ۵۸۱۵۲۰۰۰-۰۲۱ و استعلام از محصول موردنیاز

درخواست پیش فاکتور

تأیید پیش فاکتور

خروج محصول از انبار

تحویل به خریدار

آغاز دوره گارانتی و خدمات پس از فروش

مراحل ثبت سفارش اجناس “ناموجود” در انبار افق دادهها ایرانیان

تماس تلفنی با واحد فروش افق دادهها ایرانیان به شماره ۵۸۱۵۲۰۰۰-۰۲۱ و استعلام از محصول موردنیاز

درخواست پیش فاکتور همزمان با اعلام زمان تحویل

تأیید پیش فاکتور

پیش پرداخت و سفارش گذاری

دریافت محصول در سایت پارتنر

فعالیت های بازرگانی مرتبط با ترخیص محصول از مبادی گمرک جمهوری اسلامی ایران

تحویل به خریدار

آغاز دوره گارانتی و خدمات پس از فروش

کدام سیستمعامل فایروال سیسکو برای من مناسب است؟

شما میتوانید از دو سیستمعامل ASA یا Firepower Threat Defense (FTD) بر روی پلتفرم سختافزاری خود استفاده کنید:

ASA: ASA یک فایروال stateful و متمرکز بر VPN سنتی است. اگر به قابلیتهای پیشرفته FTD نیاز ندارید، یا اگر به ویژگی خاصی از ASA نیاز دارید که هنوز در FTD موجود نیست، از ASA استفاده کنید (سیسکو ابزارهایی برای مهاجرت از ASA به FTD ارائه میدهد تا در صورت نیاز بتوانید ASA خود را به FTD تبدیل کنید).

FTD: FTD که به عنوان Firepower NGFW نیز شناخته میشود، یک فایروال نسل جدید است که فایروال stateful پیشرفته، متمرکز بر VPN و IPS نسل جدید را ترکیب میکند. به عبارت دیگر، FTD بهترین قابلیتهای ASA را با بهترین قابلیتهای فایروال نسل جدید و IPS ترکیب میکند. توصیه میشود از FTD به جای ASA استفاده کنید، زیرا شامل اکثر قابلیتهای اصلی ASA به علاوه قابلیتهای پیشرفته فایروال نسل جدید و IPS است.

برای هر سیستم عامل از کدام Manager استفاده کنیم؟

سیستمهای FTD و ASA از سیستمهای مدیریتی متعددی پشتیبانی میکنند که عبارتاند از:

FTD Managers | ||

| Firepower Device Manager (FDM) | FDM یک سیستم مدیریت سادهشده مبتنی بر وب و روی دستگاه است. به دلیل سادگی آن، برخی از ویژگیهای FTD با استفاده از FDM پشتیبانی نمیشوند. تنها زمانی باید از FDM استفاده کنید که فقط تعداد کمی دستگاه را مدیریت میکنید. |

| Cisco Defense Orchestrator (CDO) | CDO یک سیستم مدیریت سادهشده و ابری برای چندین دستگاه است. به دلیل سادگی آن، برخی از ویژگیهای FTD با استفاده از CDO پشتیبانی نمیشوند. |

| Firepower Management Center (FMC) | FMC یک سیستم مدیریت قدرتمند مبتنی بر وب و چند دستگاهی است که بر روی سختافزار سرور خود یا به عنوان یک دستگاه مجازی روی یک هایپروایزر اجرا میشود. اگر به تمامی ویژگیهای FTD نیاز دارید، از FMC استفاده کنید. |

| FTD REST API | API REST FTD تنظیمات مستقیم FTD را به صورت خودکار مدیریت میکند. این API با دیگر ابزارهای مدیریتی FDM و CDO سازگار است، اما با FMC سازگاری ندارد. |

| FMC REST API | API REST FMC به شما امکان میدهد که پیکربندی خودکار سیاستهای FMC را انجام داده و سپس این سیاستها را بر روی دستگاههای FTD مدیریت شده اعمال کنید. این API تنها به مدیریت مستقیم یک FTD نمیپردازد. |

* در اکثر مواقع تنها از راهکار مدیریتی FMC برای مدیریت فایروالهای FTD استفاده میشود.

ASA Managers | ||

| Adaptive Security Device Manager (ASDM) | ASDM یک سیستم مدیریت دستگاه بر پایه جاوا است که کلیه قابلیتهای ASA را فراهم میکند. |

| CLI | اگر ترجیح میدهید از رابط خط فرمان به جای رابطهای گرافیکی استفاده کنید، باید از CLI ASA استفاده کنید. |

| Cisco Defense Orchestrator (CDO) | CDO یک مدیر چند دستگاهی سادهشده و مبتنی بر ابر است. به دلیل سادگی، برخی از ویژگیهای ASA با استفاده از CDO پشتیبانی نمیشوند. |

| Cisco Security Manager (CSM) | CSM یک سیستم مدیریت چند دستگاهی قدرتمند است که بر روی سختافزار سرور اجرا میشود. اگر نیاز به مدیریت تعداد زیادی از ASAها دارید، باید از CSM استفاده کنید. |

| ASA REST API | API REST ASA پیکربندی ASA را به صورت خودکار انجام میدهد. با این حال، این API شامل تمام ویژگیهای ASA نمیشود و دیگر بهبود داده نمیشود. |

سوالات متداول

آیا Cisco Firepower یک فایروال نسل جدید (NGFW) است؟

فایروال Cisco Firepower اولین فایروال نسل جدید کاملاً یکپارچه و متمرکز بر تهدید در صنعت است. این محصول مدیریت یکپارچه و جامع سیاستهای فایروال، کنترل برنامهها، پیشگیری از تهدیدات و حفاظت پیشرفته در برابر بدافزارها را از شبکه تا نقطه نهایی ارائه میدهد.مزایای فایروال نسل جدید سیسکو چیست؟

قابلیت مشاهده و تحلیل تا لایه 7، پیشگیری از نفوذ، مشاهده برنامهها، حفاظت در برابر بدافزار، فیلترینگ URL و تحلیل اطلاعات امنیتی با Talos. در نهایت، همه چیز میتواند از یک نقطه مرکزی واحد مدیریت شود.فایروال امن سیسکو (Cisco Secure firewall) چیست؟

مرکز مدیریت فایروال امن سیسکو مدیریت یکپارچه فایروالها، کنترل برنامهها، پیشگیری از نفوذ، فیلترینگ URL و سیاستهای دفاع در برابر بدافزار را فراهم میکند.