- فروشگاه

- خرید روتر

- سوئیچ شبکه

- ذخیره ساز (Storage)

- فایروال

- تلفن تحت شبکه (آی پی فون)

- اکسس پوینت

- سرور

- هارد استوریج

- لایسنس

- وب فایروال

- پلتفرم امنیتی

- ماژول و تجهیزات جانبی شبکه

- سن سوئیچ SAN Switch

- مانیتورینگ و خودکارسازی

- مانیتورینگ و خودکارسازیزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- کاتالوگ

- برند

- آکادمی

- دانلودهازیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- وبلاگزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- مسیرهازیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات

- نصب و راه اندازی تجهیزات

- تعمیر و نگهداری تجهیزات

- پیکربندی شبکه

- تامین تجهیزات شبکه

- مشاوره فناوری اطلاعات

- پشتیبانی شبکه

- خدمات طراحی شبکه

- خدمات برنامهنویسی و توسعه نرمافزار

- نصب و راه اندازی تجهیزاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تعمیر و نگهداری تجهیزاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- پیکربندی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تامین تجهیزات شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- مشاوره فناوری اطلاعاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- پشتیبانی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات طراحی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات برنامهنویسی و توسعه نرمافزارزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تماس با ما

- درباره ما

- ورود / ثبت نام

اگر شما هم شرکتی هستید که مانند بسیاری از شرکتهای دیگر عمل میکنید، احتمالاً کار با DNS خود را به ISP خود واگذار کردهاید. اما میدانید که بسیاری از کارمندان از VPN استفاده میکنند و حتی در بسیاری از شرکتها دسترسی مستقیم به اینترنت وجود دارد. در نتیجه، به احتمال زیاد یک نقطه کور DNS (DNS blind spot) دارید.

با این تفاسیر، چه باید بکنید تا مطمئن شوید که قابلیت دید برای شما رایگان و شفاف است؟

یکی از سادهترین کارهایی که میتوانید انجام دهید، این است که اطلاعات DNS خود را استخراج کنید. هر بار که یک مرورگر با یک نام دامین (domain name) ارتباط برقرار میکند، ابتدا با سرور DNS تماس میگیرد. با توجه به اینکه درخواستهای DNS جلوتر از ارتباط با IP ارسال میشوند،سرورهای DNS resolvers، دامینهای درخواستشده را بدون توجه به اینکه از چه پروتکل یا پورت ارتباطی استفاده شده است، به صورت لاگ ثبت میکنند. این کار عملاً یک استخراج طلای اطلاعات به حساب میآید! فقط با پایش و کنترل بر روی درخواستهای DNS و ارتباطات بعدی با IP میتوانید نقطه کور را از بین ببرید. به این ترتیب، به سادگی به دقت بیشتری دست پیدا کرده، سیستمهایی که به خطر افتادهاند را پیدا نموده و قابلیت دید امنیتی بیشتری داشته و در نهایت، از شبکه خود بهتر محافظت میکنید.

اما برای حملات پردردسر مسمومسازی حافظه ی کش (pesky cache poisoning attack) که به آنها جعل DNS یا (DNS spoofing) هم میگویند، چه باید کرد؟

در حملات مسمومسازی کش DNS، آسیبپذیریهای موجود در DNS هدف قرار گرفته و از آنها سوء استفاده میشود تا ترافیک زنده از یک سرور مشروع (legitimate) به سمت یک سرور جعلی کشانده شود. این نوع حمله بسیار خطرناک است، زیرا کلاینت ریدایرکت (redirect) میشود و با توجه به اینکه حمله بر روی سرور DNS اتفاق افتاده، تعداد بسیار زیادی از کاربران متأثر میشوند.

در اوایل دهه نود میلادی که عصر وب جهانگستر (world-wide-web)، دستگاههای پخش دیسک سونی (Sony Discmans) و (beeper) بود (بچهها، خیلی به عقب برگشتیم!)، گروه کاری مهندسی اینترنت (Internet Engineering Task Force) یا همان IETF سعی کرد تا روشهایی را برای امنسازی DNS ارائه کند. این گروه کاری روشهایی را برای مقاومسازی DNS ارائه کرد و سرانجام در سال 2005، اکستنشن امنیت سیستم نام دامین (Domain Name System Security Extensions) یعنی DNSSEC را برای اولین بار معرفی نمود.

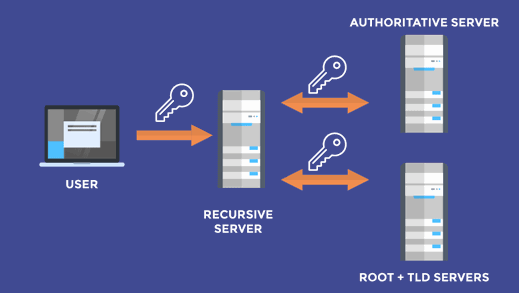

اکستنشنهای امنیت DNS که بیشتر تحت عنوان DNSSEC شهرت دارد، فناوریای است که توسعه یافته تا علاوه بر کارهای دیگری که انجام میدهد، از شما در برابر حملات [مسمومسازی کش] محافظت کند. در این فناوری از دادههای «امضا»ی دیجیتال استفاده میشود و شما با خیالی آسوده مطمئن میشوید که [پاسخ DNS] معتبر است. در DNSSEC از امضاهای رمزنگاری مشابه با آنچه در GPG برای ورود به ایمیل به کار میرود، استفاده میشود؛ این روش هم اعتبار پاسخ و هم هویت امضاکننده را اثبات میکند. رکوردهای خاصی نیز در DNS منتشر میشوند که امکان ریزالو تکراری (recursive resolver) یا امکان اعتبارسنجی امضا برای کاربران را فراهم میآورند. هیچ مقام متمرکزی برای صدور گواهینامه وجود ندارد، بلکه زونهای والدی (parent zones) وجود دارند که اطلاعات هش گواهینامه (certificate hash information) را از طرف فراهم نموده و امکان اثبات اعتبار را ارائه مینمایند.

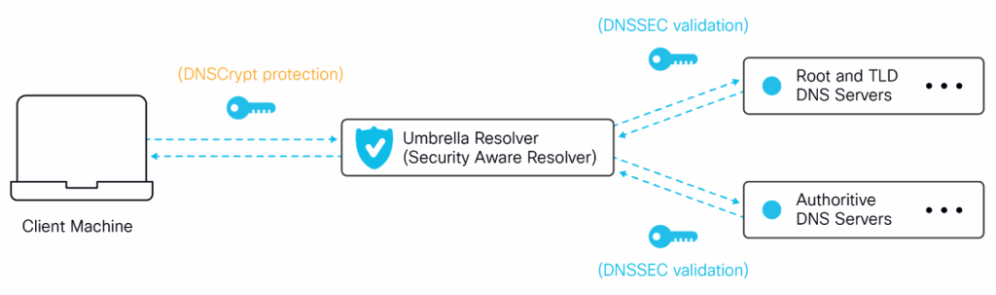

سیسکو آمبرلا (Cisco Umbrella) در حال حاضر از DNSSEC پشتیبانی نموده و کوئریهایی که از سوی ریزالورهای آمبرلا (Umbrella resolver) به مقامات بالادستی ارسال میشوند را اعتبارسنجی میکند. کاربران میتوانند مطمئن باشند که سیسکو آمبرلا از سازمان آنها در برابر حملات مسمومسازی محافظت میکند و نیازی نیست که خودشان در محل اعتبارسنجی انجام دهند.

سیسکو آمبرلا بهترین، قابلاطمینانترین و سریعترین تجربه اینترنت را برای تمام کاربران ما که بیش از 100 میلیون کاربر هستند، فراهم نموده است. ما تأمینکننده راهبر در زمینه امنیت شبکه و خدمات DNS هستیم و امکان اتصال به اینترنت، با اطمینان خاطر و بر روی هر دستگاهی را برای جهانیان فراهم آوردهایم.