- فروشگاه

- خرید روتر

- سوئیچ شبکه

- ذخیره ساز (Storage)

- فایروال

- تلفن تحت شبکه (آی پی فون)

- اکسس پوینت

- سرور

- هارد استوریج

- لایسنس

- وب فایروال

- پلتفرم امنیتی

- ماژول و تجهیزات جانبی شبکه

- سن سوئیچ SAN Switch

- مانیتورینگ و خودکارسازی

- مانیتورینگ و خودکارسازیزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- کاتالوگ

- برند

- آکادمی

- دانلودهازیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- وبلاگزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- مسیرهازیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات

- نصب و راه اندازی تجهیزات

- تعمیر و نگهداری تجهیزات

- پیکربندی شبکه

- تامین تجهیزات شبکه

- مشاوره فناوری اطلاعات

- پشتیبانی شبکه

- خدمات طراحی شبکه

- خدمات برنامهنویسی و توسعه نرمافزار

- نصب و راه اندازی تجهیزاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تعمیر و نگهداری تجهیزاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- پیکربندی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تامین تجهیزات شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- مشاوره فناوری اطلاعاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- پشتیبانی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات طراحی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات برنامهنویسی و توسعه نرمافزارزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تماس با ما

- درباره ما

- ورود / ثبت نام

Cisco Firepower Threat Defense (FTD) و Cisco Adaptive Security Appliance (ASA) تجهیزات امنیتی هستند که ویژگیها و عملکردهای مختلفی را در اختیار مشاغل قرار میدهند. هر دو برای محافظت در برابر حملات سایبری به بازار معرفی شدند. Cisco FTD در خط مقدم راهحلهای امنیت شبکه قرار دارد و قابلیتهای فایروال را با سیستمهای پیشرفته پیشگیری از نفوذ (IPS) ادغام میکند تا یک دستگاه امنیتی یکپارچه ایجاد کند. پیش از خرید فایروال به ویژگیهای آن توجه فرمایید که در ادامه به توضیح آنها می پردازیم:

تعریف و ویژگیهای فایروال سیسکو

Cisco FTD یک پلتفرم امنیتی یکپارچه است که فایروالهای ASA (Adaptive Security Appliance) سیسکو را با قابلیتهای پیشرفته Firepower Next-Generation IPS (NGIPS) ترکیب میکند. این پلتفرم به طور ویژه برای شناسایی و مقابله با تهدیدات سایبری و کاهش تهدیدات طراحی شده است. FTD به طور موثر قابلیت های deep packet inspection، reputation-based URL filtering و Advanced malware protection را ادغام میکند و آن را به یک مانع قوی در برابر انواع تهدیدات امنیت سایبری تبدیل میکند.

ویژگیهایی که در این فایروال پشتیبانی میشوند عبارتند از:

• فایروال نسل جدید (NGFW)

فایروال نسل جدید به ما امکان میدهد ترافیک ورودی و خروجی بین هر zone را بر اساس policyهای سازمانی کنترل کنیم تا فقط آدرسهای IP، شماره پورت و برنامههایی که سازمان به آنها نیاز دارد عبور کنند و ترافیکهای دیگر مسدود شوند. این فایروال را فایروال نسل جدید مینامند، زیرا علاوه بر پشتیبانی از کنترل دسترسی stateful، امکان فیلتر کردن ترافیک بر اساس برنامهها و میکروبرنامههای مختلف که در نسخه قدیمی فایروال سیسکو ASA پیکربندی آنها دشوار بود، بهراحتی فراهم میکند.

با کنترل دسترسی stateful، ترافیک تنها از مبدا تا مقصد کنترل میشود و ترافیک معکوس بهطور خودکار مجاز خواهد بود زیرا جلسه (session) قبلاً ایجاد شده و وضعیت آن در حافظه ثبت شده است. فایروال نسل جدید این امکان را فراهم میکند که ترافیک را بر اساس برنامههای کاربردی و میکروبرنامهها کنترل کنیم. بهعنوان مثال، نهتنها میتوانیم دسترسی به برنامه اینستاگرام را مدیریت کنیم، بلکه قادر خواهیم بود مشخص کنیم که آیا لایک، کامنت یا پخش ویدیو در اینستاگرام مجاز باشد یا خیر.

• IPS/IDS/Network Discovery

با استفاده ازCisco FTD IDS/IPS، بسیاری از نفوذها بر اساس signature و anomalyها شناسایی و از آنها جلوگیری میشود. نفوذهایی که از قبل شناخته شده هستند بر اساس signatureها شناسایی میشوند اما حملات zero-day معمولاً بر اساس رفتارهای anomaly شناسایی میشوند.

IPS نه تنها از نفوذ جلوگیری میکند، بلکه بهطور مداوم در حال نظارت و یادگیری ترافیک سازمانی است. anomaly به ترافیک جدیدی اطلاق میشود که بهنظر میرسد حمله باشد. با این حال، تشخیص مبتنی بر anomaly ممکن است با تشخیص نادرست (false positive) زیادی همراه باشد، یعنی ترافیک عادی که به اشتباه بهعنوان حمله شناسایی میشود.

با استفاده از Network Discovery، میتوان تمام یا بخشی از ترافیک شبکه را آنالیز کرده و متوجه شد که در شبکه برای هر هاست چه اتفاقی میافتد، به کدام دستگاه متصل است، نوع دستگاه و مدل آن چیست، کدام دستگاه ترافیک داده را ارسال میکند، چه برنامههایی روی هر هاست نصب شدهاند و چه ترافیکی در هر میزبان ارسال و دریافت میشود. کشف شبکه به تمامی این سوالات پاسخ میدهد.

• Cisco FTD

File Policy این امکان را به شما میدهد که هر نوع فایلی، چه مخرب و چه غیرمخرب، را که نیاز به نظارت یا فیلتر دارد، کنترل کنید. علاوه بر این، میتوانید فایلها را به موتورهای Anti-malware ارسال کنید تا قبل از ارسال به کاربران نهایی، از ایمن بودن آنها مطمئن شوید.

• URL Filtering

با فیلتر کردن URL، نه تنها میتوانید یک URL خاص را فیلتر کنید، بلکه میتوانیدURL ها را بر اساس دستهبندی وب سایت نیز کنترل کنید. بهعنوان مثال، میتوانید تمام وبسایتهای مرتبط با مواد مخدر که در یک دستهبندی خاص قرار دارند را بهصورت یکجا فیلتر کنید.

عملکرد و کاربرد فایروال سیسکو

Cisco FTD مجموعهای چشمگیر از ویژگیها را برای تقویت امنیت شبکه ارائه میدهد. یکی از عملکردهای اصلی آن، خودکارسازی فرآیندهای امنیتی خاص است که به حداقل رساندن خطای انسانی و آزادسازی منابع IT برای انجام سایر وظایف کمک میکند. با ویژگیهایی مانند ارزیابی خودکار تأثیر، کاربران میتوانند به سرعت تهدیدها را شناسایی و اولویتبندی کنند. علاوه بر این، FTD دید جامع و دقیقی از شبکه ارائه میدهد و بینشهای ارزشمندی در مورد الگوهای ترافیک شبکه، رفتار کاربران و آسیبپذیریهای احتمالی فراهم میکند.

یکی دیگر از ویژگیهای قابل توجه FTD، اکوسیستم مدیریت قدرتمند آن است که از طریق Firepower Management Center (FMC) بهصورت متمرکز کنترل میشود. این رابط، مدیران را قادر میسازد تا policyها، گزارشگیری، لاگها و دیگر موارد را بهطور مؤثر مدیریت کرده و یک نمای کلی از معماری امنیتی شبکه ارائه دهند.

Cisco Firepower Threat Defense با استفاده از یک رویکرد تطبیقی لایهای برای امنیت شبکه عمل میکند که ترکیبی از پیشگیری از تهدید، کاهش حمله و امنیت گذشتهنگر است. علاوه بر این، تجزیه و تحلیل مستمر و ویژگیهای امنیتی گذشتهنگر به سیستم این امکان را میدهد که از نفوذهای گذشته درس بگیرد و به این ترتیب، قابلیتهای تشخیص تهدید را در طول زمان تقویت کند.

FTD بهطور یکپارچه در شبکهها ادغام میشود و گزینههای انعطافپذیر و مقیاسپذیر برای استقرار فراهم میآورد. ویژگیهای نسل بعدی متمرکز بر تهدید نه تنها به تهدیدات شبکه واکنش نشان میدهند، بلکه با پیشبینی و تطبیق با چالشهای امنیتی جدید، سطح بالایی از حفاظت را تضمین میکنند.

مزایای استفاده از فایروال سیسکو

ادغام Cisco Firepower Threat Defense در زیرساخت امنیتی یک شبکه مزایای زیادی را ارائه میدهد، از حفاظت پیشرفته در برابر تهدیدات پیشرفته تا دید و کنترل بهتر شبکه. در اینجا مزایای قابل توجهی از Cisco FTD آورده شده است که باید قبل از خرید فایروال سیسکو بدانید. هسته اصلی مزایای Cisco FTD، قابلیت محافظت از تهدیدات پیشرفته آن است. این سیستم از Talos Intelligence سیسکو، یکی از گستردهترین شبکههای اطلاعاتی تهدید در جهان، بهره میبرد.

این قابلیت به Cisco FTD اجازه میدهد تا نه تنها تهدیدات موجود را شناسایی کند، بلکه تهدیدات در حال ظهور را قبل از حمله پیشبینی کرده و به آنها واکنش نشان دهد. ادغام Advanced Malware Protection (AMP) همچنین یک دفاع قوی در برابر انواع نرمافزارهای مخرب ارائه میدهد و لایهای اضافی از امنیت را فراهم میکند. علاوه بر این، بهروزرسانیها و پچهای Cisco FTD تضمین میکنند که شبکه در برابر آخرین آسیبپذیریها و سوءاستفادهها محافظت شده و وضعیت امنیتی پویا و فعالی را ایجاد میکند.

افزایش دید و کنترل

Cisco FTD دید بینظیری از کل شبکه ارائه میدهد که برای شناسایی و کاهش سریع خطرات بسیار حائز اهمیت است. این پلتفرم با ارائه تلهمتری دقیق شبکه، به شناسایی رفتارهای غیرعادی و رخدادهای امنیتی کمک کرده و یک نمای کلی واضح از وضعیت امنیتی در هر زمان فراهم میآورد. این دید گسترده شامل برنامهها، کاربران، بردارهای تهدید و دستگاههای متصل میشود و چشمانداز امنیتی دقیق و عملی را در اختیار قرار میدهد.

با چنین دادههای ارزشمندی، مدیران شبکه قادر به اعمال سیاستهای کنترلی مؤثرتر و دقیقتر خواهند بود. علاوه بر این، Cisco FTD با قابلیت یکپارچهسازی با فناوریهای شخص ثالث، به سازمانها این امکان را میدهد تا ساختار امنیتی خود را مطابق با نیازهای خاصشان تنظیم کنند، بدون اینکه از پوشش یا کنترل امنیتی کاسته شود.

بهرهوری عملیاتی و اثربخشی هزینه

پیادهسازی Cisco FTD میتواند به بهبودهای قابلتوجهی در کارایی عملیاتی منجر شود. با خودکارسازی وظایف معمول مانند نظارت بر امنیت و پاسخ به حوادث، تیمهای فناوری اطلاعات میتوانند تمرکز بیشتری بر ابتکارات استراتژیک داشته باشند. این خودکارسازی همچنین پتانسیل خطای انسانی را کاهش میدهد که ممکن است منجر به نقض امنیت شود. علاوه بر این، مدیریت منابع کارآمد Cisco FTD به این معنی است که سختافزار و نرمافزار مورد نیاز میتوانند برای کاهش هزینهها بهینهسازی شوند. مقیاسپذیری این سیستم به سازمانها این امکان را میدهد تا امنیت را با رشد شبکه گسترش دهند و از مقرونبهصرفه بودن و پایداری طولانیمدت اطمینان حاصل کنند.

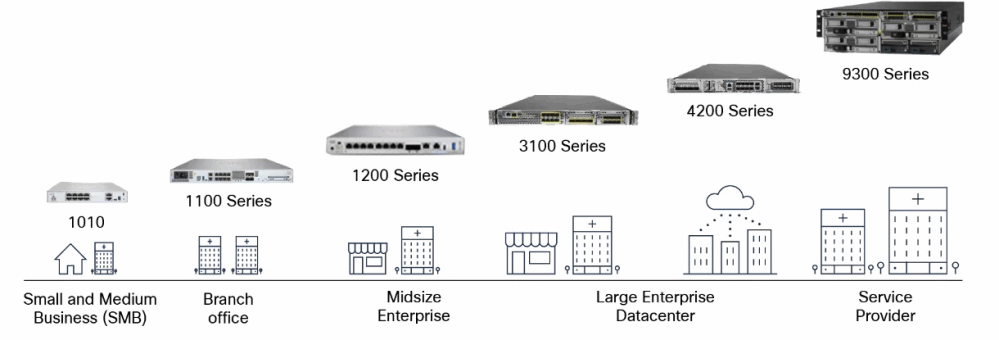

مدلهای مختلف فایروال سیسکو

Firepower 1000 series: شبکههای کوچک و متوسط مانند دفاتر شعب با نیازهای امنیتی سادهتر

Firepower 1200 series: امنیت پیشرفته برای شعب سازمانی توزیع شده در فرمی فشرده و با کارایی بالا

Firepower 3100 series: برای شرکتهای متوسط که به انعطافپذیری برای رشد در آینده نیاز دارند

Firepower 4200 series: برای محافظت از مراکزداده سازمانی بزرگ و شبکههای campus

Firepower 9300 series: بهینه شده برای ISPها و مراکزداده با عملکرد بالا

1. سری Cisco Firepower 1000

سری | Cisco Firepower 1140 | Cisco Firepower 1120 | Cisco Firepower 1010 | |

ویژگی | بهرهوری دفاتر شعب خود را با فایروال با کارایی بالا افزایش دهید. | از مشاغل متوسط خود در برابر مهاجمان محافظت کنید و بدافزارها را مسدود کنید. | مدل Rack-mount از مشاغل کوچک با توان عملیاتی اضافی پشتیبانی میکند. | مدل دسکتاپ با سوئیچ یکپارچه مناسب برای مشاغل کوچک. |

Firewall throughput | 4.9 Gbps | 3.3 Gbps | 2.3 Gbps | 0.9 Gbps |

IPSec VPN Throughput | 6.1 Gbps | 3.5 Gbps | 2.6 Gbps | 0.4 Gbps |

IPS throughput | 2.4 Gbps | 1.4 Gbps | 1.2 Gbps | 900 Mbps |

Maximum VPN peers | 800 | 400 | 150 | 75 |

2. سری Cisco Secure Firewall 1200

سری | Cisco Secure Firewall 1220 CX | Cisco Secure Firewall 1210 CP | Cisco Secure Firewall 1210 CE |

ویژگی | افزایش امنیت و سرعت شرکتهای توزیع شده با فایروال، که توسط پورتهایSFP+ با کارایی بالا تامین میشود | دستگاههای اینترنت اشیاء شعبهها را با پورتهای داخلی و تقویتشده برق از طریق اترنت (UPoE+) بهطور ایمن وصل کنید. | از اتصال کاربر به اینترنت شعبههای توزیع شده با یک فایروال دسکتاپ همه کاره فعال با مسیریابی ایمن محافظت کنید. |

Firewall throughput | 6 Gbps | 3 Gbps | 3 Gbps |

IPSec VPN throughput | 4 Gbps | 2 Gbps | 2 Gbps |

Form factor | Desktop | Desktop | Desktop |

Ethernet port | 8x1000BASE-T, 2x10G SFP+ | 8x1000BASE-T (4xUPoE+) | 8x1000BASE-T |

3. سری Cisco Secure Firewall 3100

سری | Cisco Secure Firewall 3130 and 3140 | Cisco Secure Firewall 3110 and 3120 | Cisco Secure Firewall 3105 |

ویژگی | طراحی شده برای پشتیبانی از شرکتهای بزرگ با ماژول شبکه با کارایی بالا. | برای شرکتهای متوسط بهینه شده است تا بازدهی قوی نسبت به سرمایه گذاری ارائه دهد | ساخته شده برای دفاتر شعب سازمانی که پتانسیل رشد دارند. |

38-45 Gbps | 17-21 Gbps | 10 Gbps | |

IPS throughput | 38-45 Gbps | 17-21 Gbps | 10 Gbps |

IPSec VPN throughput | 33-39.4 Gbps | 11-13.5 Gbps | 5.5 Gbps |

Maximum VPN peers | 15,000-20,000 | 3,000-6,000 | 2,000 |

4. سری Cisco Secure Firewall 4200

سری | Cisco Secure Firewall 4245 | Cisco Secure Firewall 4225 | Cisco Secure Firewall 4215 |

ویژگی | طراحی شده برای ارائهدهندگان خدمات برای پشتیبانی از حجم بالای ترافیک. | بهینهسازی شده برای مراکز داده | برای شبکه campus با پتانسیل رشد ساخته شده است |

Firewall throughput | 149 Gbps | 90 Gbps | 71 Gbps |

IPS throughput | 147 Gbps | 90 Gbps | 71 Gbps |

IPSec VPN throughput | 148 Gbps | 86 Gbps | 51 Gbps |

Maximum VPN peers | 30,000 | 25,000 | 20,000 |

5. سری Cisco Firepower 9300

سری | 3 x SM-56 | SM-56 | SM-48 | SM-40 |

Firewall throughput | 190 Gbps | 70 Gbps | 65 Gbps | 55 Gbps |

IPS throughput | 190 Gbps | 73 Gbps | 68 Gbps | 60 Gbps |

IPSec VPN throughput | 110 Gbps | 36 Gbps | 33 Gbps | 27 Mbps |

Maximum VPN peers | 60,000 | 20,000 | 20,000 | 20,000 |

مقایسه و ویژگیهای فایروال سیسکو

مقایسه فایروال FTD با FortiGate

پارامترهای مقایسه | Cisco Firepower | |

ویژگیها | پروتکلهای مسیریابی پیشرفته مانند RIP، PBR، BGP، و OSPF، و همچنین ادغام آسان در شبکههای بزرگتر، از مهمترین ویژگیهای Fortinet هستند. | AMP و ویژگیهای نسل جدید مانند حفاظت از نفوذ و آگاهی از برنامهها، باارزشترین ویژگیهای Firepower سیسکو هستند. |

مزایا | این شامل فایروالهای مجازی، توانایی شناسایی zero-day vulnerabilities، SSL-VPN و VDOM است. | یک رابط کاربری ساده، کاربران فعال و غیرفعال را ردیابی میکند و ارتباط بین دستگاههای شبکه را تسهیل میکند. |

معایب | هیچ راه حل CASB یا Zero Trust وجود ندارد. | از آنجایی که CPU را تحت تاثیر قرار میدهد و مدت زمان خاموشی طولانی دارد، عملکرد و بازیابی را افزایش میدهد که باعث ایجاد تاخیر در شبکه میشود. |

مقایسه فایروال FTD با Palo alto

پارامترهای مقایسه | Palo Alto NGFW | Cisco Firepower |

ویژگیها | متمایزترین ویژگی آن، حکم خودکار Palo Alto است که قادر به شناسایی هر محدوده تهدیدی میباشد. در صورت وقوع شکاف امنیتی، این سیستم بلافاصله تمامی مشترکینی را که دسترسی دارند، مطلع میسازد. | AMP و ویژگیهای نسل جدید مانند حفاظت از نفوذ و آگاهی از برنامهها، باارزشترین ویژگیهای Firepower سیسکو هستند. |

مزایا |

|

|

نتیجهگیری

به طور خلاصه، استفاده از سیسکو Firepower Threat Defense در زیرساخت فناوری اطلاعات، شبکه شما را به حفاظت پیشرفته مجهز میکند، کنترل و دید شما را افزایش میدهد و کسب و کار شما را در برابر تهدیدات در حال تکامل در عصر دیجیتال تقویت میکند. برای کسب اطلاعات بیشتر با کارشناسان شرکت افق داده ها ایرانیان تماس بگیرید.

سوالات متداول

تفاوت اصلی Cisco Firepower NGFW و Cisco ASA چیست؟ تفاوت اصلی این است که Firepower NGFW یک فایروال نسل جدید با ویژگیهای پیشرفته مانند مشاهده و کنترل برنامه، IPS و AMP است، در حالی که ASA یک فایروال حالت سنتیتر با قابلیتهای امنیتی اولیه است.

FMC چیست؟ Firewall Management Center (FMC) مرکز مدیریتی شما برای نظارت و کنترل راهحلهای حیاتی امنیت شبکه سیسکو است. این پلتفرم، مدیریت یکپارچهای را بر روی فایروالها، کنترل برنامه، IPS، فیلتر URL و AMP ارائه میدهد و به سازمانها امکان میدهد امنیت شبکه خود را بهصورت متمرکز و کارآمد مدیریت کنند.