- فروشگاه

- خرید روتر

- سوئیچ شبکه

- ذخیره ساز (Storage)

- فایروال

- تلفن تحت شبکه (آی پی فون)

- اکسس پوینت

- سرور

- هارد استوریج

- لایسنس

- وب فایروال

- پلتفرم امنیتی

- ماژول و تجهیزات جانبی شبکه

- سن سوئیچ SAN Switch

- مانیتورینگ و خودکارسازی

- مانیتورینگ و خودکارسازیزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- کاتالوگ

- برند

- آکادمی

- دانلودهازیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- وبلاگزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- مسیرهازیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات

- نصب و راه اندازی تجهیزات

- تعمیر و نگهداری تجهیزات

- پیکربندی شبکه

- تامین تجهیزات شبکه

- مشاوره فناوری اطلاعات

- پشتیبانی شبکه

- خدمات طراحی شبکه

- خدمات برنامهنویسی و توسعه نرمافزار

- نصب و راه اندازی تجهیزاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تعمیر و نگهداری تجهیزاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- پیکربندی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تامین تجهیزات شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- مشاوره فناوری اطلاعاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- پشتیبانی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات طراحی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات برنامهنویسی و توسعه نرمافزارزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تماس با ما

- درباره ما

- ورود / ثبت نام

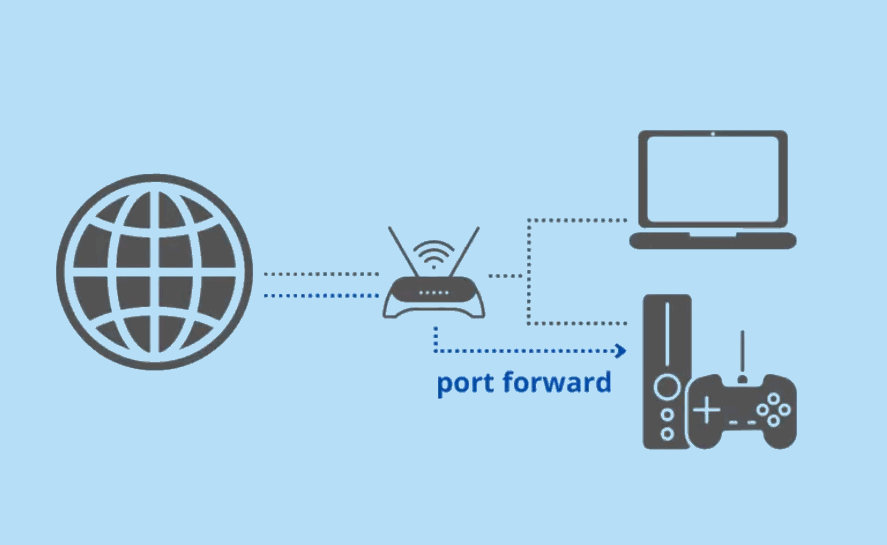

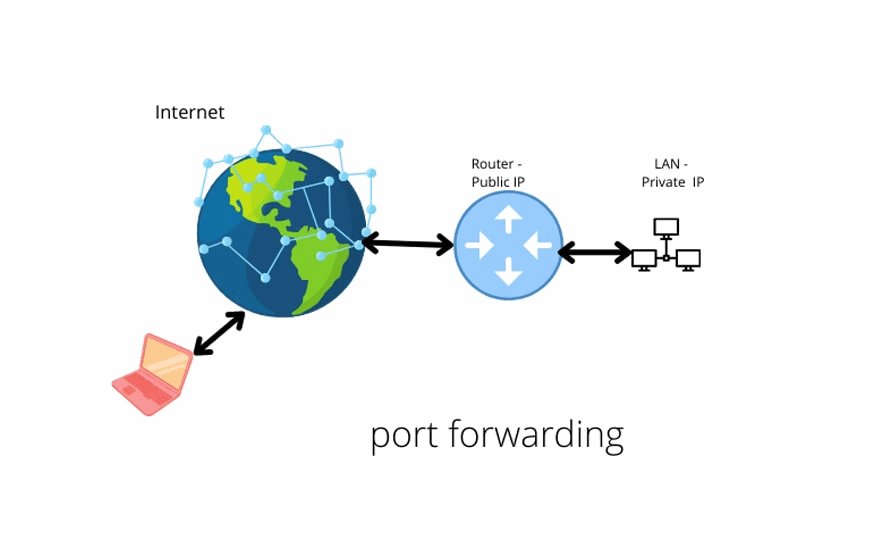

در این مطلب به بررسی جامع مفهوم Port Forwarding در روترهای سیسکو پرداخته و به همراه آموزش مرحله به مرحله، نحوه تنظیمات، نکات کلیدی و سوالات متداول این موضوع را برای شما توضیح میدهیم. Port Forwarding (پورت فورواردینگ) فرآیندی است که با استفاده از آن ترافیک ورودی از اینترنت یا شبکههای خارجی به یک آدرس IP و پورت مشخص در شبکه داخلی هدایت میشود. این ویژگی در روترهای سیسکو به مدیران شبکه امکان میدهد تا خدمات یا سرورهای خاصی مانند وبسایت، FTP، یا بازیهای آنلاین را از طریق اینترنت در دسترس قرار دهند.

آموزش Port Forwarding در روتر سیسکو

برای استفاده از قابلیت Port Forwarding در روترهای سیسکو و مدیریت بهتر ترافیک شبکه، میتوانید با خرید روتر مناسب، این امکان را در شبکه خود پیادهسازی کنید. Port Forwarding در روترهای سیسکو روشی برای هدایت ترافیک شبکه به یک آدرس داخلی است. به عبارت دیگر، وقتی کاربری از بیرون به آدرس IP عمومی روتر متصل میشود، روتر بستههای دریافتی را به آدرس IP و پورت تعیینشده در شبکه خصوصی هدایت میکند. این کار برای فراهم آوردن دسترسی به سرورها یا خدمات موجود در شبکه داخلی بدون افشای مستقیم آنها به اینترنت، اهمیت ویژهای دارد.

در ادامه، مراحل پیکربندی Port Forwarding در روتر سیسکو به صورت گام به گام توضیح داده میشود:

دسترسی به روتر و ورود به حالت پیکربندی: ابتدا با استفاده از کابل کنسول یا روشهای Telnet/SSH به روتر متصل شوید و وارد حالت Privileged EXEC شوید. سپس با دستور زیر وارد حالت Global Configuration شوید:

Router> enableRouter# configure terminalانتخاب اینترفیس مناسب: برای اعمال تنظیمات Port Forwarding، باید اینترفیس خارجی (WAN) که ترافیک از طریق آن دریافت میشود، انتخاب شود. فرض کنید اینترفیس WAN، FastEthernet0/0 است:

Router(config)# interface FastEthernet0/0ایجاد یک لیست دسترسی (Access List): یک Access List ایجاد کنید تا ترافیک مجاز برای Port Forwarding را مشخص کند. به عنوان مثال، اگر میخواهید ترافیک ورودی از هر آدرسی به پورت 80 (HTTP) به سرور داخلی هدایت شود، میتوانید لیستی از آدرسهای IP مجاز تعریف کنید:

Router(config)# access-list 101 permit tcp any host [IP_داخلی_سرور] eq 80تنظیم ترجمه آدرس (NAT): برای فعالسازی Port Forwarding، از دستور NAT استفاده میکنیم. با استفاده از دستور زیر، ترافیک ورودی روی پورت 80 به آدرس سرور داخلی هدایت میشود:

Router(config)# ip nat inside source static tcp [IP_داخلی_سرور] 80 interface FastEthernet0/0 80عدد 80 پورت سرور داخلی و پورت خارجی است (در این مثال برای HTTP).تعریف اینترفیسهای NAT داخلی و خارجی: باید مشخص کنید کدام اینترفیسها به عنوان "inside" (داخلی) و "outside" (خارجی) شناخته شوند.

Router(config)# interface FastEthernet0/1Router(config-if)# ip nat insideRouter(config-if)# exitRouter(config)# interface FastEthernet0/0Router(config-if)# ip nat outsideRouter(config-if)# exitذخیره پیکربندی: پس از انجام تغییرات، پیکربندی خود را ذخیره کنید:

Router# copy running-config startup-config

استفاده از قابلیت Port Forwarding در روترهای سیسکو تنها یکی از امکاناتی است که این دستگاهها در اختیار مدیران شبکه قرار میدهند؛ در صورتی که به دنبال بررسی مدلهای متنوعتری هستید، پیشنهاد میشود نگاهی به گزینههای موجود در خرید روتر سیسکو داشته باشید.

نکات مهم و کمک کننده در انجام Port Forwarding

انتخاب و تعیین پورت مناسب

انتخاب پورت مناسب برای هدایت ترافیک بسیار حیاتی است. قبل از شروع به پیکربندی، بررسی کنید که سرویس یا برنامه مورد نظر از چه پورت پیشفرضی استفاده میکند. به عنوان مثال، سرویس HTTP معمولاً از پورت 80 و HTTPS از پورت 443 بهره میبرند. در صورت نیاز به تغییر، باید این موضوع را در مستندات و تنظیمات سرور داخلی نیز لحاظ کنید تا هماهنگی بین تنظیمات روتر و سرور حاصل شود.

تنظیم دقیق لیستهای دسترسی (ACL)

ACLها نقش کلیدی در کنترل ترافیک ورودی دارند. از تنظیم یک Access List دقیق برای محدود کردن ترافیک ورودی به پورتهای مورد نظر استفاده کنید. این لیست باید تنها ترافیکهای مورد نیاز را اجازه عبور دهد تا از نفوذ ترافیکهای ناخواسته جلوگیری شود. توصیه میشود:

قوانین را به دقت تنظیم کنید.

از قوانین شرطی برای مشخص کردن IP مبدا (source IP) یا محدودههای IP استفاده نمایید.

تنظیمات ACL را بهصورت دورهای مرور و بهروزرسانی کنید.

تعیین درست اینترفیسهای NAT داخلی و خارجی

برای موفقیت در پیکربندی Port Forwarding، تشخیص دقیق اینترفیسهای داخلی (که شبکه خصوصی شما را تشکیل میدهند) و خارجی (که به اینترنت یا شبکه عمومی متصل است) ضروری است. اطمینان حاصل کنید که:

اینترفیس مربوط به شبکه داخلی با دستور «ip nat inside» مشخص شده باشد.

اینترفیس مربوط به شبکه خارجی با دستور «ip nat outside» تنظیم گردد.

ترتیب اتصال و توپولوژی شبکه در مستندات ثبت شده و در زمان عیبیابی مورد استفاده قرار گیرد.

بهکارگیری دستورات نظارتی و ابزارهای اشکالزدایی

پس از انجام پیکربندی، مهم است که از دستورات نظارتی برای اطمینان از عملکرد صحیح Port Forwarding استفاده کنید. برخی از این دستورات عبارتند از:

show ip nat translations: این دستور لیستی از ترجمههای NAT فعلی را نشان میدهد. با بررسی خروجی این دستور، میتوانید مطمئن شوید که ترجمه ترافیک بهدرستی انجام شده است.

show running-config: بررسی پیکربندی جاری روتر جهت تایید تنظیمات انجام شده.

debug ip nat: در صورت بروز مشکل، با فعالسازی حالت اشکالزدایی میتوانید بهطور لحظهای اطلاعات مربوط به فرآیند NAT را مشاهده کنید. (توصیه میشود در محیطهای تولیدی با احتیاط از این دستور استفاده شود.)

پایش و نگهداری مداوم پیکربندی

پس از راهاندازی Port Forwarding، نظارت دورهای بر روی ترافیک ورودی و ترجمههای NAT از اهمیت ویژهای برخوردار است. به کمک ابزارهای نظارتی و سیستمهای مانیتورینگ شبکه (مانند SNMP یا نرمافزارهای مدیریت شبکه) میتوانید:

میزان ترافیک عبوری از پورتهای مشخص را بررسی کنید.

از بروز مشکلات ناشی از تغییرات ناخواسته در تنظیمات جلوگیری کنید.

بهموقع بهروزرسانیهای نرمافزاری را اعمال کنید تا از آخرین بهبودهای عملکردی و امنیتی بهرهمند شوید.

رعایت نکات امنیتی و بهبود عملکرد

برای اطمینان از امنیت پیکربندی Port Forwarding و جلوگیری از حملات سایبری، نکات زیر را مد نظر قرار دهید:

رمزنگاری ترافیک: در صورتی که امکان استفاده از پروتکلهای امن مانند SSH وجود دارد، به جای Telnet اقدام کنید.

محدودسازی IPهای مجاز: از ACLها برای محدود کردن IPهای مجاز استفاده کنید تا تنها ترافیکهای مورد نظر به سرور هدایت شود.

بهروزرسانی منظم IOS: نرمافزار IOS روتر را بهطور دورهای بهروز کنید تا از آخرین پچهای امنیتی بهرهمند شوید.

مستندسازی: تمامی تغییرات پیکربندی، لیستهای ACL و تنظیمات NAT را مستندسازی کنید تا در مواقع عیبیابی یا بهروزرسانی، مرجعی دقیق داشته باشید.

آزمایش و تست قبل از بهرهبرداری نهایی

پیش از اینکه تنظیمات Port Forwarding را در محیط تولیدی اعمال کنید، توصیه میشود مراحل پیکربندی را در یک محیط آزمایشی (مانند Packet Tracer یا یک محیط تستی واقعی) بررسی و تست کنید. این آزمایش به شما امکان میدهد تا از درستی ترجمه آدرسها و عملکرد صحیح تنظیمات اطمینان حاصل کنید.

نتیجهگیری

Port Forwarding ابزاری قدرتمند در روترهای سیسکو است که به شما امکان میدهد تا ترافیک ورودی را به یک دستگاه یا سرور داخلی هدایت کنید. با پیکربندی صحیح این قابلیت، میتوانید خدمات خود را به صورت امن و بهینه به کاربران خارجی ارائه دهید. رعایت مراحل آموزش دادهشده، استفاده از ACLها، تنظیم دقیق اینترفیسهای NAT و پایش منظم وضعیت ترافیک، از مهمترین موارد موفقیت در اجرای Port Forwarding هستند.

قابلیت Port Forwarding در روترهای سیسکو به مدیران شبکه امکان کنترل و مدیریت دقیقتر ترافیک را میدهد؛ برای دریافت مشاوره، خرید تجهیزات مرتبط یا خدمات پشتیبانی، میتوانید از طریق شرکت افق دادهها ایرانیان اقدام نمایید.

سوالات متداول

Port Forwarding چیست؟

Port Forwarding فرآیندی است که در آن ترافیک ورودی از اینترنت یا شبکههای خارجی به یک آدرس IP و پورت مشخص در شبکه داخلی هدایت میشود.چرا Port Forwarding در روتر سیسکو اهمیت دارد؟

این قابلیت به مدیران شبکه اجازه میدهد تا خدمات و سرورهای داخلی را بدون افشای مستقیم به اینترنت، در دسترس کاربران خارجی قرار دهند و از امنیت شبکه محافظت کنند.چه مراحلی برای پیکربندی Port Forwarding لازم است؟

مراحل شامل ورود به حالت پیکربندی، تعریف اینترفیسهای NAT، ایجاد ACL، اعمال دستور NAT، و ذخیره پیکربندی است.آیا تنظیمات Port Forwarding میتواند باعث مشکلات امنیتی شود؟

در صورتی که لیستهای دسترسی مناسب تنظیم نشوند یا اینترفیسها به درستی مشخص نشوند، امکان بروز مشکلات امنیتی وجود دارد؛ لذا استفاده از ACL و نظارت منظم ضروری است.آیا میتوان Port Forwarding را از راه دور مدیریت کرد؟

بله، با استفاده از پروتکلهای امن مانند SSH میتوان به روتر دسترسی داشت و تنظیمات Port Forwarding را از راه دور مدیریت کرد.