- فروشگاه

- خرید روتر

- سوئیچ شبکه

- ذخیره ساز (Storage)

- فایروال

- تلفن تحت شبکه (آی پی فون)

- اکسس پوینت

- سرور

- هارد استوریج

- لایسنس

- وب فایروال

- پلتفرم امنیتی

- ماژول و تجهیزات جانبی شبکه

- سن سوئیچ SAN Switch

- مانیتورینگ و خودکارسازی

- مانیتورینگ و خودکارسازیزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- کاتالوگ

- برند

- آکادمی

- دانلودهازیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- وبلاگزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- مسیرهازیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات

- نصب و راه اندازی تجهیزات

- تعمیر و نگهداری تجهیزات

- پیکربندی شبکه

- تامین تجهیزات شبکه

- مشاوره فناوری اطلاعات

- پشتیبانی شبکه

- خدمات طراحی شبکه

- خدمات برنامهنویسی و توسعه نرمافزار

- نصب و راه اندازی تجهیزاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تعمیر و نگهداری تجهیزاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- پیکربندی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تامین تجهیزات شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- مشاوره فناوری اطلاعاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- پشتیبانی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات طراحی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات برنامهنویسی و توسعه نرمافزارزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تماس با ما

- درباره ما

- ورود / ثبت نام

سطح آموزشیمتوسطهمدت زمان 5 دقیقهمدرسافق داده ایرانیان

فایروال نقش حیاتی در امنیت شبکه ایفا میکند و نیاز به کانفیگ صحیح دارد تا سازمانها را از نشت اطلاعات و حملات سایبری محافظت کند. این کار با کانفیگ نامهای دامنه و آدرسهایIP برای ایمن نگه داشتن فایروال امکانپذیر است. کانفیگ policy فایروال بر اساس نوع شبکه، مانند عمومی یا خصوصی، انجام میشود و میتوان با تنظیم قوانین امنیتی که دسترسی را مسدود یا مجاز میکنند، از حملات احتمالی هکرها یا بدافزارها جلوگیری کرد. پیکربندی صحیح فایروال ضروری است، زیرا تنظیمات پیشفرض ممکن است حداکثر سطح حفاظت را در برابر حملات سایبری تأمین نکنند.

پیشنیازهای کانفیگ فایروال فورتیگیت

Operating mode: حالت NAT برای اهداف امنیتی استفاده میشود. policyهای حالتNAT، آدرسهای منطقه امنتر را برای یک منطقه کمتر امن، با استفاده از یک آدرسIP یا یک مجموعه آدرسIP، ترجمه میکنند. این کار باعث میشود که مهاجمان اینترنتی نتوانند به آدرسهای IP منابع موجود در شبکه LAN و DMZ شما دسترسی پیدا کنند و اطلاعات این دستگاهها پنهان بماند.

Firmware: اگر فریموری که با دستگاه ارسال شده همان فریموری نیست که قصد استفاده از آن را دارید، یا باید فریمور مورد نیاز را قبل از هرگونه کافنیگ بارگذاری کنید، یا دسترسی از راه دور را برای بارگذاری فریمور (SFTP، FTP، SCP،HTTPS )برقرار کرده و سپس فریمور مورد نظر را بارگذاری کنید.

Hostname: از یک hostname معنیدار استفاده کنید.

System time: چندین ویژگی FortiGate به زمان دقیق سیستم وابسته هستند، مانند ثبت گزارشات و عملکردهای مرتبط با certificateها. توصیه میشود که از یک سرور پروتکل زمان شبکه (NTP) یا پروتکل زمان دقیق (PTP) برای تنظیم زمان سیستم استفاده کنید. در صورت لزوم، زمان سیستم را میتوان به صورت دستی تنظیم کرد.

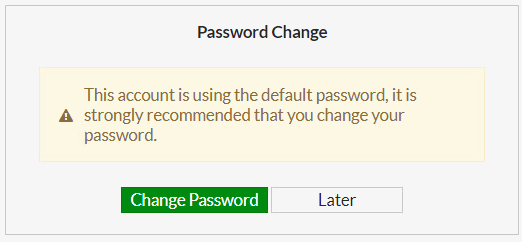

Administrator password: رمز عبور admin باید برای ورود بهFortiGate، تنظیم شود. اطمینان حاصل کنید که رمز عبور منحصر به فرد و دارای پیچیدگی کافی است.

Management interface: آدرسIP، subnet mask، و سرویس دسترسی ادمین مورد نیاز (مانند HTTPS و SSH) را در رابط management کانفیگ کنید.

ورود به محیط مدیریت فورتیگیت و تجهیزات و نرمافزارهای مورد نیاز

مراحل راهاندازی اولیه FortiGate و دسترسی مدیریت:

جعبه FortiGate را باز کنید و موارد زیر را پیدا کنید:

● دستگاه Fortigate

● کابل پاور

● کابل اترنت

همچنین باید موارد زیر را فراهم کنید:

● کابل اترنت دوم. فقط یک کابل اترنت برای اتصال FortiGate به کامپیوتر برای مدیریت در جعبه وجود دارد. یک کابل اترنت دیگر برای اتصال FortiGate به اینترنت، فراهم کنید.

● یک کامپیوتر برای مدیریت از طریق دسترسی به رابط کاربری گرافیکی Fortigate.از کابل پاور برای اتصال FortiGate به منبع برق استفاده کنید.

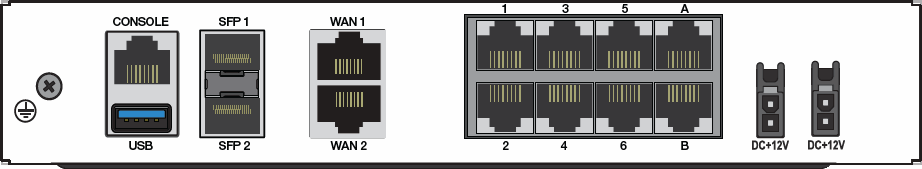

از یک کابل اترنت برای اتصال پورت مدیریت FortiGate به یک کامپیوتر مدیریتی استفاده کنید. پورت پیشفرضی که برای مدیریت استفاده میشود، بسته به مدل دستگاه متفاوت است. در بیشتر دستگاهها که یک پورت مدیریت اختصاصی دارند، این پورت به نام MGMT شناخته میشود. در دستگاههایی با چندین پورت مدیریت، نامهای MGMT1 و MGMT2 به کار میروند. در دستگاههایی که پورت مدیریت اختصاصی ندارند، port1 برای دسترسی اولیه به مدیریت استفاده میشود. عکس زیر برای یک FortiGate 80F است که از port1 برای دسترسی مدیریت اولیه استفاده میکند.

آموزش کانفیگ فایروال فورتیگیت از کابل اترنت دوم برای اتصال پورت WAN در FortiGate به روتر، سوئیچ یا مودم با دسترسی به اینترنت استفاده کنید. در برخی از مدلهای FortiGate، پورت(های) WAN اختصاصی با برچسب WAN1، WAN2 و غیره موجود است. اگر هیچ پورت WAN اختصاصی وجود ندارد، یک پورت مورد نظر خود را برای اتصال WAN انتخاب کنید.

نحوه دسترسی به رابط کاربری وب (GUI)

دسترسی به اینترنت زمانی فراهم میشود که پورت WAN در FortiGate در حالت آدرسدهی DHCP تنظیم شده باشد و این پورت به شبکهای با سرور DHCP متصل باشد که آدرس IP و Gateway صحیح را برای دسترسی به اینترنت دریافت کند. اگر این شرایط برقرار نباشد، پس از اتصال رابط WAN، دسترسی به اینترنت ممکن نخواهد بود.

در مدلهایی که دارای پورت WAN اختصاصی هستند، این پورتها به عنوان کلاینت DHCP نیز کافنیگ شدهاند. بنابراین، اگر یک سرور DHCP در شبکه WAN وجود داشته باشد که به gateway صحیح در اینترنت اشاره کند، دسترسی به اینترنت بدون نیاز به کانفیگ دیگری فراهم خواهد بود و با وارد کردن آدرس IP دستگاه در مرورگر، صفحه GUI آن برای شما نشان داده میشود.

در مدلهایی که دارای پورت WAN اختصاصی نیستند، یا در شرایطی که تصمیم میگیرید پورت WAN را به صورت دستی کانفیگ کنید، یک پورت را برای دسترسی به WAN انتخاب کنید. آن پورت را به روتر، سوئیچ لایه ۳ یا مودم خود متصل کنید. سپس مراحل زیر را برای اتصال به GUI فورتیگیت انجام دهید:

در کامپیوتری که به آن متصل شده، یک آدرس در شبکه 192.168.1.0/24 اختصاص دهید.

برای اتصال به رابط گرافیکی (GUI) با استفاده از مرورگر وب، باید یک پورت کانفیگ شود که دسترسی مدیریتی از طریق HTTPS یا هر دو پروتکل HTTPS و HTTP را مجاز داشته باشد. بهطور پیشفرض، یک پورت با آدرس IP 192.168.1.99 تنظیم شده که دسترسی از طریق HTTPS را فراهم میکند. در یک مرورگر وب، به https:// 192.168.1.99 بروید و نام کاربری پیش فرض، admin را وارد کنید و قسمت رمز عبور را خالی بگذارید. اکنون رابط کاربری گرافیکی در مرورگر شما نمایش داده میشود و از شما خواسته میشود یک رمز عبور برای حساب مدیریت وارد کنید.

معرفی اجمالی رابط کاربری و بخشهای مختلف آن

رابط کاربری گرافیکی FortiGate یک محیط تحت وب است که به مدیران شبکه این امکان را میدهد تا به راحتی تنظیمات و مدیریت دستگاههای FortiGate را انجام دهند. این رابط کاربری دارای بخشهای مختلفی است که هر کدام وظیفهای مشخص برای پیکربندی و نظارت بر شبکه دارند. در ادامه به معرفی اجمالی بخشهای مختلف آن میپردازیم:

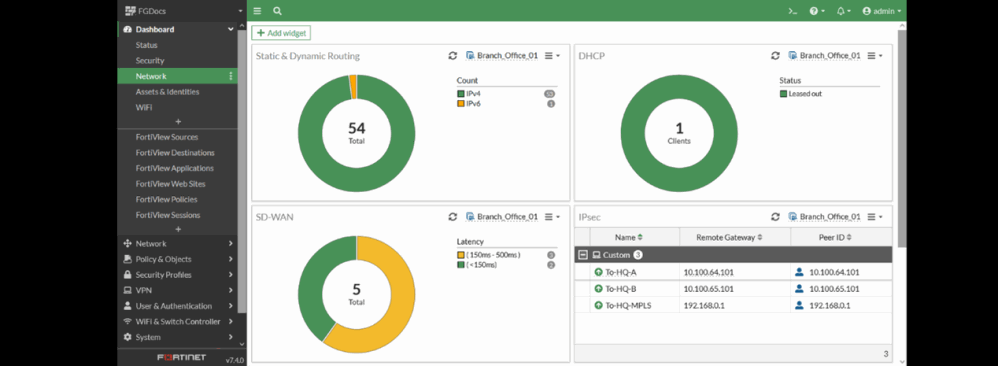

Dashboard

● نمای کلی از وضعیت سیستم: شامل اطلاعاتی درباره وضعیت دستگاه، وضعیت CPU، استفاده از حافظه، پهنای باند و وضعیت پورتهای شبکه.

● ویجتهای قابل کاستوم: میتوانید ویجتهای مختلف مانند وضعیت VPN، اعلانها و هشدارها را اضافه یا حذف کنید.Network

● Interfaces: نمایش و پیکربندی رابطهای شبکه شامل WAN و LAN .

● Static Routes: مدیریت مسیریابی استاتیک بین شبکهها.

● DNS: پیکربندی سرورهای DNS برای ترجمه نام دامنهها.Policy & Objects

● Firewall Policies: تنظیم قوانین برای کنترل ترافیک بین شبکهها.

● Objects: تعریف آدرسهای IP، گروههای آدرس و سرویسهای مورد استفاده در policyهای فایروال.

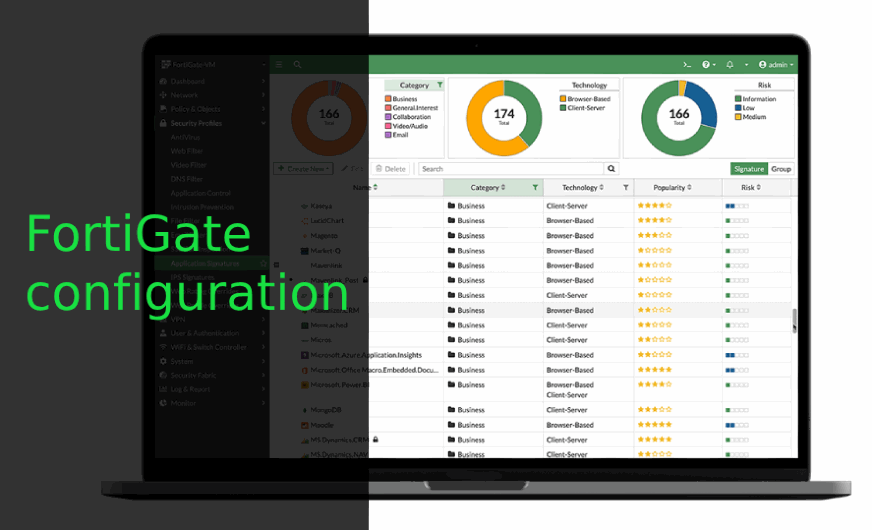

● Virtual IPs: تنظیم آدرسهای IP مجازی برای NAT.Security Profiles

● Antivirus : تنظیمات برای اسکن و جلوگیری از ویروسها و بدافزارها.

● Web Filter: فیلتر کردن وبسایتهای مخرب یا نامناسب.

● Application Control: مدیریت و نظارت بر برنامههای مجاز و غیرمجاز.VPN

● SSL VPN: تنظیم و مدیریت دسترسی از راه دور از طریق SSL VPN.

● IPsec VPN: پیکربندی تونلهای IPsec برای ارتباط امن بین شبکهها.User & Devices

● User Groups: ایجاد و مدیریت گروههای کاربران برای دسترسیهای مختلف.

● Authentication: تنظیمات مربوط به احراز هویت کاربران داخلی و خارجی.Log & Reports

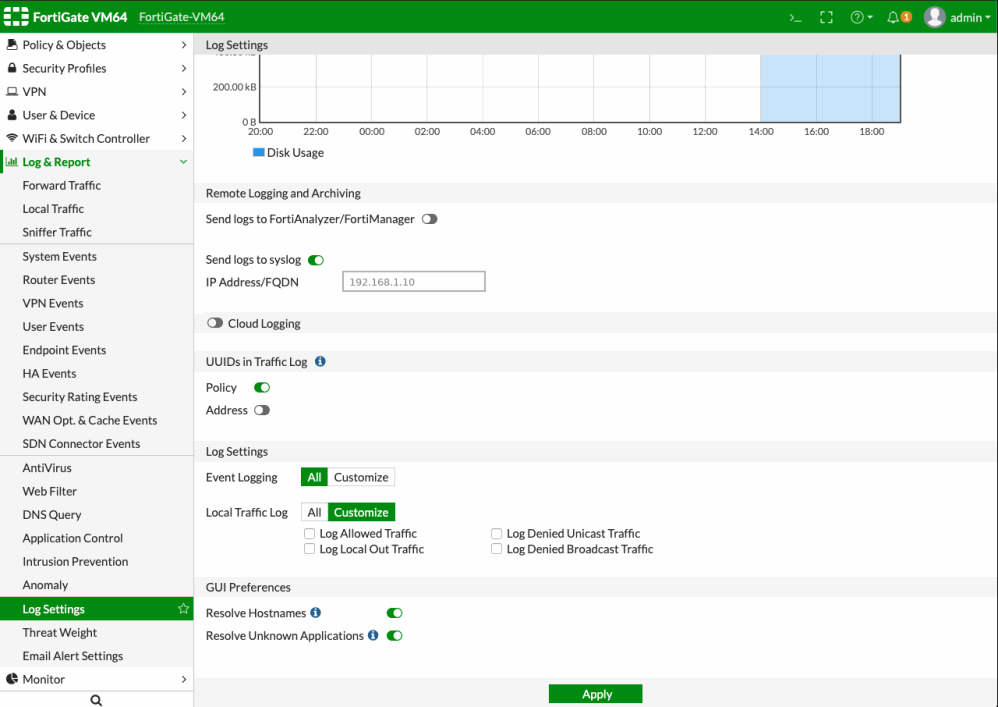

● Log Settings: تعیین نحوه ذخیرهسازی و مدیریت لاگها.

● FortiView: نمایش ترافیک لحظهای شبکه، تهدیدات امنیتی و وضعیت سلامت دستگاهها.System

● Settings: پیکربندی تنظیمات اصلی سیستم، شامل مدیریت کاربران، بهروزرسانی فریمور و پشتیبانگیری.

● Administrators: مدیریت کاربران ادمین و تنظیمات دسترسی آنها.

آموزش کانفیگ فایروال فورتیگیت

این بخشها به مدیران شبکه امکان میدهند تا FortiGate را به صورت کامل کنترل و پیکربندی کرده و از امنیت و مدیریت بهینه شبکه اطمینان حاصل کنند.

تنظیمات اولیه کانفیگ فایروال فورتی گیت

برای پیکربندی اولیه فایروال FortiGate، لازم است مراحل زیر را برای تنظیم اتصال شبکه، سیاستهای امنیتی و دسترسی مدیریتی دنبال کنید. در ادامه، یک راهنمای مرحلهبهمرحله برای پیکربندی اولیه فایروال ارائه شده است:

اتصال به FortiGate

● اتصال فیزیکی رایانه خود به پورت LAN (یا MGMT) دستگاه FortiGate با استفاده از کابل اترنت.

● تنظیم IP دستی روی رایانه خود (مثلاً 192.168.1.x که x برابر با 99 نباشد).

● باز کردن مرورگر وب و وارد کردن آدرس IP پیشفرض https://192.168.1.99.

● ورود به سیستم با استفاده از اطلاعات پیشفرض:

𓂂 نام کاربری: admin.

𓂂 رمز عبور: (خالی بگذارید برای اولین ورود).تغییر رمز عبور ادمین

● پس از ورود، از شما خواسته میشود تا رمزعبور را تغییر دهید.

آموزش کانفیگ فایروال فورتیگیت پیکربندی پورتهای شبکه

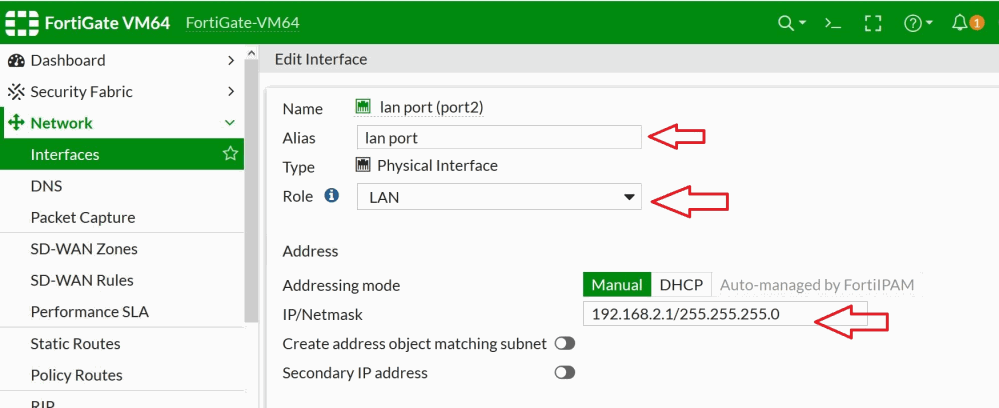

● به Network > Interfaces بروید تا پورتهای WAN و LAN را پیکربندی کنید.

𓂂 پورت WAN (پورت 1): اگر ارائهدهنده اینترنت شما از DHCP استفاده میکند، رابط WAN را در حالت DHCP قرار دهید. در غیر این صورت،IP استاتیک، subnet mask، gateway و DNS را به صورت دستی وارد کنید.

𓂂 رابط LAN (پورت 2): یک آدرس IP داخلی (مثلاً 192.168.1.1/24) اختصاص دهید. همچنین میتوانید DHCP Server را فعال کنید تا به طور خودکار به کلاینتهای داخلی آدرس IP بدهد.

آموزش کانفیگ فایروال فورتیگیت تنظیم مسیریابی استاتیک

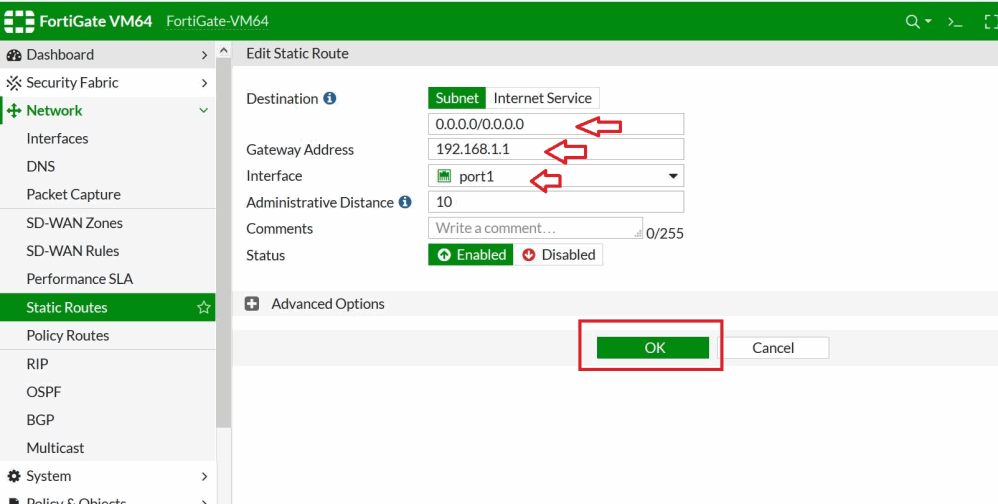

● به Network > Static Routes بروید و یک مسیر پیشفرض به اینترنت اضافه کنید:

𓂂 مقصد: 0.0.0.0/0.

𓂂gateway: آدرس IP روتر ISP شما (اگر پیکربندی دستی استفاده میشود).

آموزش کانفیگ فایروال فورتیگیت پیکربندی تنظیمات DNS

● بهNetwork > DNS بروید تا سرورهای DNS را پیکربندی کنید. در اینجا میتوانید انتخاب کنید که از سرورهای Fortiguard به عنوان DNS استفاده کنید یا خودتان آدرس سرورها را وارد کنید.

𓂂 اگر از DHCP استفاده میکنید، ممکن است سرورهای DNS بهطور خودکار توسط ISP اختصاص داده شوند. در غیر این صورت، میتوانید سرورهای DNS عمومی (مانند DNS گوگل8.8.8.8 و 8.8.4.4) را وارد کنید.ایجاد policyهای اولیه فایروال

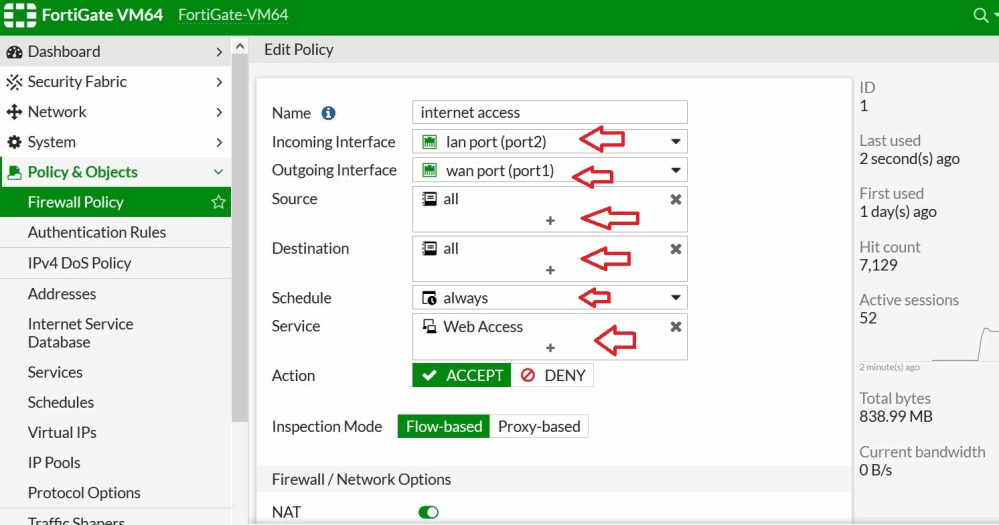

● به Policy & Objects > IPv4 Policy بروید تا یک سیاست ایجاد کنید که ترافیک از شبکه داخلی به اینترنت را مجاز کند.

𓂂 Policy Name: LAN-to-WAN.

𓂂 Incoming Interface: رابط LAN خود را انتخاب کنید.

𓂂 Outgoing Interface: رابط WAN خود را انتخاب کنید.

𓂂 Source: all (یا سابنتهای داخلی که میخواهید به اینترنت دسترسی داشته باشند را تعریف کنید).

𓂂 Destination: all.

𓂂 Service: all.

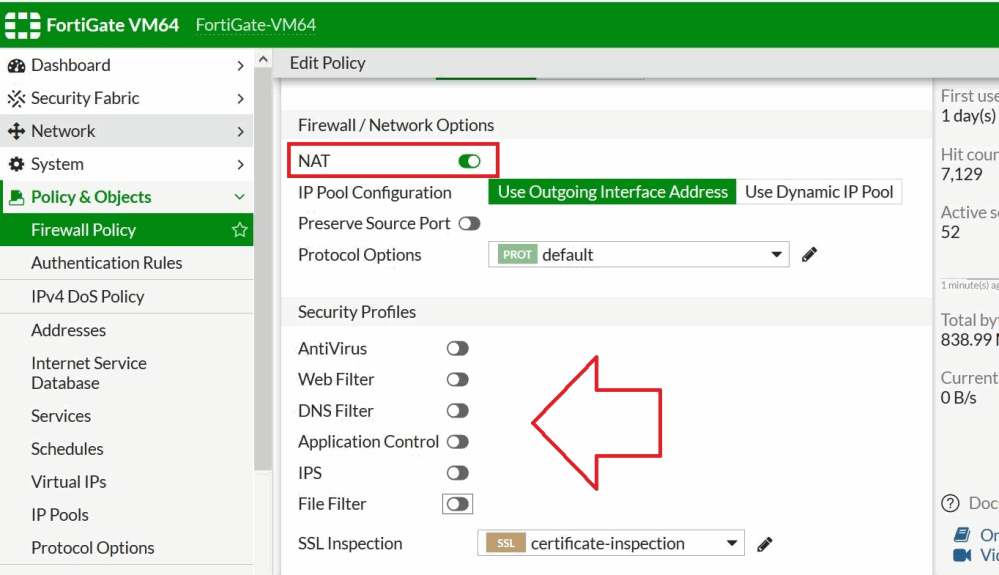

𓂂 NAT را برای ترجمه آدرس فعال کنید.

𓂂 روی OK کلیک کنید تا policy ذخیره شود.

آموزش کانفیگ فایروال فورتیگیت

آموزش کانفیگ فایروال فورتیگیت تست اتصال به اینترنت

● یک دستگاه (مانند رایانه شخصی) را به رابط LAN متصل کرده و اتصال به اینترنت را تست کنید. مطمئن شوید که دستگاه یا از DHCP آدرس IP دریافت کرده یا به صورت دستی با IP در محدوده LAN تنظیم شده است.پیکربندی زمان و NTP

● به System > Settings بروید و منطقه زمانی را تنظیم کنید.

● NTP را فعال کنید تا ساعت سیستم با یک سرور زمان شبکه همگامسازی شود (مانند pool.ntp.org).فعالسازی لاگها و مانیتورینگ

● بهLog & Report > Log Settings بروید و لاگها را برای نظارت بر فعالیتهای کلیدی (مانند ترافیک، رویدادها، حملات) فعال کنید.

● از FortiView برای مانیتورینگ ترافیک لحظهای و تهدیدات امنیتی استفاده کنید.

آموزش کانفیگ فایروال فورتیگیت بهروزرسانی فریمور

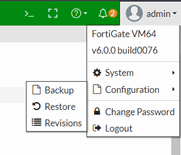

● به System > Firmware بروید تا بررسی کنید آیا نسخه جدیدتری در دسترس است و در صورت نیاز، فریمور را بهروزرسانی کنید. بهروزرسانی فریمور برای امنیت و عملکرد دستگاه ضروری است.بکآپگیری از پیکربندی

● پس از اتمام پیکربندی اولیه، توصیه میشود از تنظیمات پشتیبان تهیه کنید. در قسمت بالای صفحه سمت راست روی اکانت خود کلیک کرده و در قسمت configuration، Backup را انتخاب کنید.

آموزش کانفیگ فایروال فورتیگیت

با دنبال کردن این مراحل، میتوانید تنظیمات اولیه FortiGate را انجام داده و از اتصال شبکه، امنیت و مدیریت صحیح دستگاه اطمینان حاصل کنید.

مدیریت کاربران و احراز هویت

مدیریت کاربران و احراز هویت برای فایروال فورتی گیت (FortiGate) شامل پیکربندی و کنترل دسترسی کاربران به شبکه و منابع سازمانی از طریق احراز هویت است. فورتیگیت به عنوان یک فایروال و سیستم مدیریت تهدیدها، ابزارهای متعددی برای کنترل دسترسی و تأمین امنیت ارائه میدهد. در اینجا راهنمایی برای مدیریت کاربران و احراز هویت در فورتیگیت آورده شده است:

مدیریت کاربران (User Management)

فورتیگیت امکان تعریف و مدیریت کاربران به شکلهای مختلفی از جمله کاربران محلی، گروههای کاربری و کاربران LDAP یا Active Directory را فراهم میکند.

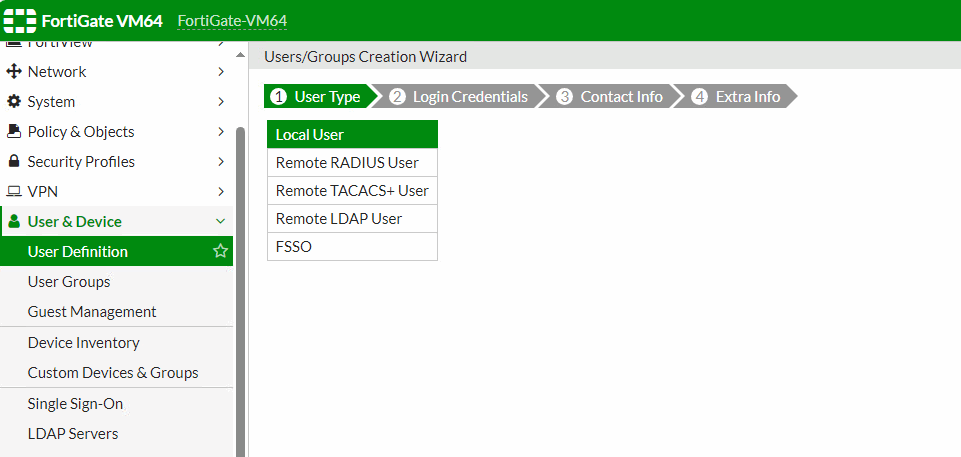

ایجاد کاربر محلی (Local User)

1. وارد رابط کاربری وب فورتیگیت شوید.

2. به مسیر User & Device > User Definition بروید.

3. روی Create New کلیک کنید و نوع کاربر راUser Local انتخاب کنید.

4. اطلاعات کاربری مانندUsername وPassword را وارد کنید.

5. در ادامه میتوانید آدرس email و اطلاعات اضافی دیگری برای کاربر وارد کنید.

6. کاربر را ذخیره کنید.

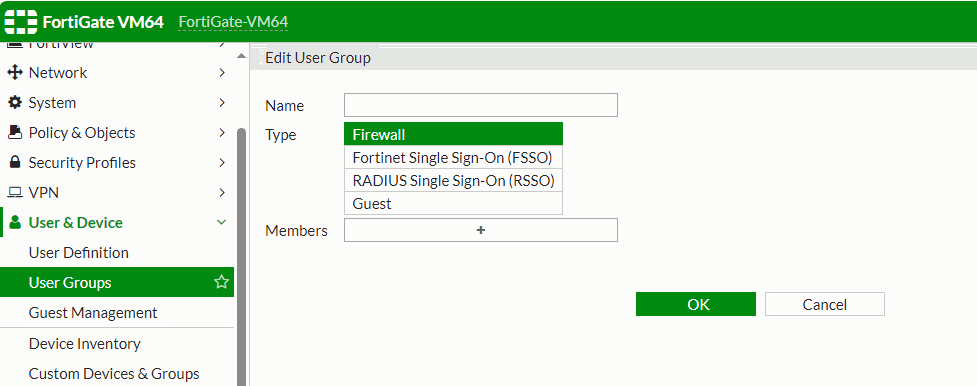

آموزش کانفیگ فایروال فورتیگیت ایجاد گروه کاربری (User Group)

1. به مسیر User & Device > User Groups بروید.

2. روی Create New کلیک کنید.

3. یک نام برای گروه کاربری وارد کنید.

4. کاربران محلی یا خارجی (مانند LDAP یا RADIUS)را به گروه اضافه کنید.

5. گروه را ذخیره کنید.

آموزش کانفیگ فایروال فورتیگیت

انواع احراز هویت در فورتیگیت

فورتیگیت از چندین روش برای احراز هویت کاربران پشتیبانی میکند:

احراز هویت محلی (Local Authentication)

1. کاربران مستقیماً در فورتیگیت تعریف شدهاند و اعتبارنامههای آنها در خود دستگاه فورتیگیت نگهداری میشود.

2. مناسب برای شبکههای کوچک با تعداد محدودی کاربر.احراز هویت LDAP/Active Directory

1. این روش به فورتیگیت اجازه میدهد کاربران و گروههای کاربری را از یک سرور LDAP یا Active Directory تأیید هویت کند.

2. برای پیکربندی LDAP:

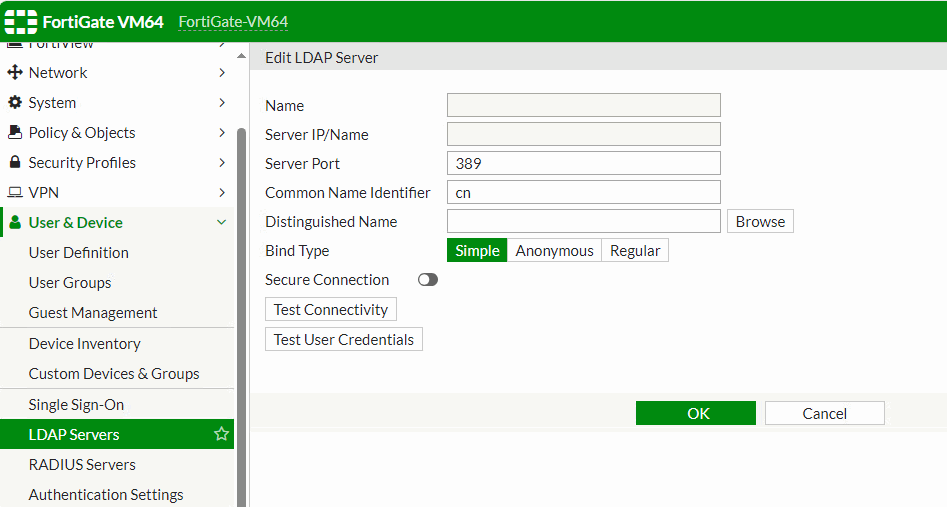

𓂂 به مسیر User & Device > LDAP Servers بروید.

𓂂 روی Create New کلیک کنید و اطلاعات سرور LDAP را وارد کنید.

𓂂 تست ارتباط با سرور را برای اطمینان از عملکرد صحیح انجام دهید.

آموزش کانفیگ فایروال فورتیگیت احراز هویت RADIUS

1. در این روش، یک سرور RADIUS برای تأیید هویت کاربران استفاده میشود.

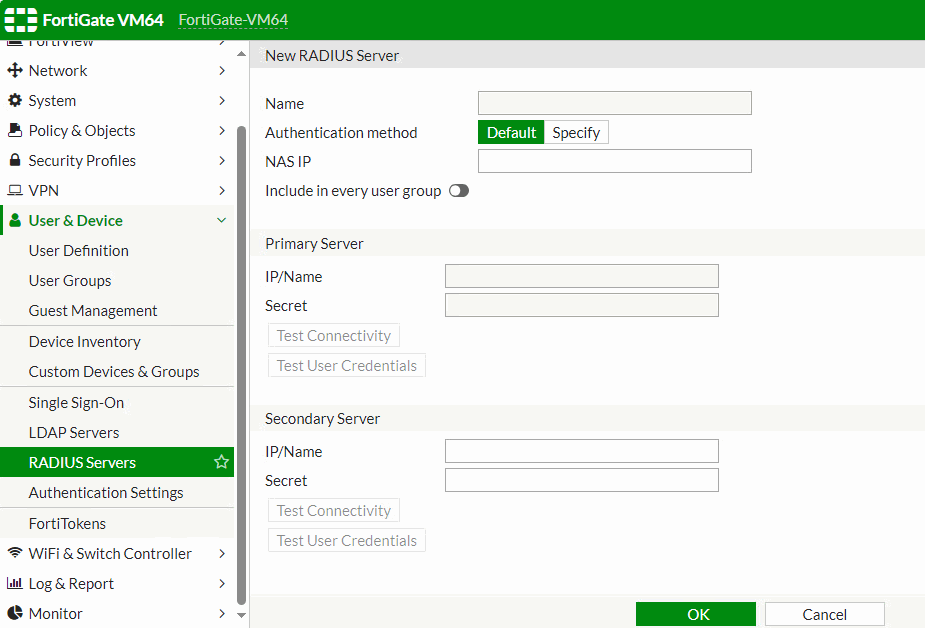

2. برای پیکربندی:

𓂂 به User & Device > RADIUS Servers بروید.

𓂂 روی Create New کلیک کنید و اطلاعات سرور RADIUS را وارد کنید.

𓂂 سرور RADIUS را به گروه کاربران اضافه کنید.

آموزش کانفیگ فایروال فورتیگیت احراز هویت دو مرحلهای (Two-Factor Authentication)

1. فورتیگیت از احراز هویت دو مرحلهای برای امنیت بیشتر پشتیبانی میکند. کاربران علاوه بر وارد کردن رمز عبور، باید یک کد موقت که به تلفن همراه یا ایمیل آنها ارسال میشود را نیز وارد کنند. برای فعالسازی:

𓂂 به مسیر User & Device > Two-Factor Authentication بروید.

𓂂 احراز هویت دو مرحلهای را برای کاربران خاص یا گروهها فعال کنید.

مانیتورینگ و گزارشگیری کاربران

برای مانیتورینگ کاربران متصل، بهMonitor > Firewall Users Monitor بروید.

گزارشها و لاگهای مربوط به فعالیت کاربران را میتوان از طریق Log & Report مشاهده کرد.

پشتیبانگیری و بازگردانی تنظیمات فورتی گیت

برای پشتیبانگیری و بازگردانی تنظیمات در فورتیگیت:

بکآپگیری:

1. به System > Settings بروید.

2. روی Backup کلیک کنید.

3. فایل پشتیبان را به صورت Local یا FTP ذخیره کنید.بازگردانی:

1. به System > Settings بروید.

2. روی Restore کلیک کنید.

3. فایل بکآپ را بارگذاری و بازگردانی کنید.

پس از بازگردانی، فورتیگیت به طور خودکار راهاندازی میشود.

بررسی مشکلات رایج کانفیگ فورتی گیت و راه حل ها

نوع مشکل | پیکربندی نادرست policyها | مشکلات احراز هویت | مشکلات VPN | استفاده زیاد از منابع | مشکلات بهروزرسانی فریمور |

نتایج مشکل | مسدود شدن ترافیک مجاز یا اجازه دسترسی ناخواسته. | مشکلات در اتصال کاربران. | قطع یا ناپایداری اتصال VPN. | کندی سیستم یا کاهش عملکرد. | باگها یا مشکلات سازگاری بعد از بهروزرسانی. |

راهکار | بررسی و اصلاح قوانین دسترسی. | بررسی تنظیمات LDAP، RADIUS، یا کاربرهای محلی. | بررسی پیکربندی VPN و کلیدها. | بهینهسازی قوانین و بررسی مصرف منابع. | خواندن مستندات نسخه جدید و تهیه بکآپ قبل از بهروزرسانی. |

نتیجهگیری

آموزش فورتیگیت که در این مقاله از افق داده ها ایرانیان بررسی کردیم، شامل یادگیری نحوه پیکربندی و مدیریت فایروال فورتیگیت برای تأمین امنیت شبکه است. این آموزش شامل تنظیم قوانین فایروال، پیکربندی احراز هویت کاربران، مدیریتVPN و تهیه پشتیبان از تنظیمات و دادهها میشود. همچنین، شامل رفع مشکلات رایج و بهینهسازی عملکرد برای اطمینان از کارایی و امنیت شبکه است.