- فروشگاه

- خرید روتر

- سوئیچ شبکه

- ذخیره ساز (Storage)

- فایروال

- تلفن تحت شبکه (آی پی فون)

- اکسس پوینت

- سرور

- هارد استوریج

- لایسنس

- وب فایروال

- پلتفرم امنیتی

- ماژول و تجهیزات جانبی شبکه

- سن سوئیچ SAN Switch

- مانیتورینگ و خودکارسازی

- مانیتورینگ و خودکارسازیزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- کاتالوگ

- برند

- آکادمی

- دانلودهازیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- وبلاگزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات

- نصب و راه اندازی تجهیزات

- تعمیر و نگهداری تجهیزات

- پیکربندی شبکه

- تامین تجهیزات شبکه

- مشاوره فناوری اطلاعات

- پشتیبانی شبکه

- خدمات طراحی شبکه

- خدمات برنامهنویسی و توسعه نرمافزار

- نصب و راه اندازی تجهیزاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تعمیر و نگهداری تجهیزاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- پیکربندی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تامین تجهیزات شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- مشاوره فناوری اطلاعاتزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- پشتیبانی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات طراحی شبکهزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- خدمات برنامهنویسی و توسعه نرمافزارزیر مجموعهای برای این گروه وجود ندارد.برای مشاهده این محصولات کلیک کنید.لیست محصولات

- تماس با ما

- درباره ما

- ورود / ثبت نام

سطح آموزشیتخصصیمدت زمان 1 ساعتمدرسافق داده ایرانیان

معرفی فایروال سیسکو و اهمیت آن در امنیت شبکه

فایروالهای سیسکو دستگاههای امنیت شبکهای هستند که به محافظت از شبکه شما در برابر دسترسی غیرمجاز و تهدیدات سایبری کمک میکنند. آنها ترافیک ورودی و خروجی شبکه را بر اساس قوانین امنیتی نظارت و کنترل میکنند و یک سد بین شبکه داخلی مورد اعتماد و شبکههای خارجی غیرقابل اعتماد ایجاد میکنند.

هدف از آموزش و مخاطبان هدف

هدف از یادگیری فایروالهای سیسکو افزایش امنیت شبکه، بهبود کنترل ترافیک، محافظت در برابر تهدیدات سایبری و مدیریت دسترسی امن از راه دور است. این مهارتها به متخصصان IT کمک میکند تا شبکههای امن را پیادهسازی، پیکربندی و نگهداری کنند، از رعایت مقررات اطمینان حاصل کرده و نقاط ضعف را کاهش دهند.

آشنایی با فایروالهای سیسکو

فایروالهای سیسکو بخش مهمی از امنیت شبکه هستند که برای محافظت از شبکهها در برابر دسترسیهای غیرمجاز، تهدیدات سایبری و فعالیتهای مخرب طراحی شدهاند. بهعنوان بخشی از مجموعه کامل امنیتی سیسکو، فایروال دفاع پیشرفته تری در برابر تهدیدات، کنترل ترافیک و اتصال امن را ارائه میدهند.

سیسکو راهحلهای مختلف فایروال ارائه میدهد که شامل:

Cisco ASA (Adaptive Security Appliance): پلتفرم فایروال سنتی سیسکو که به دلیل امنیت قوی، پشتیبانی از VPN و قابلیت دسترسپذیری بالا شناخته شده است. ASA امکان بازرسی عمیق بستههای داده و قابلیتهای پایه فایروال را با IPS/IDS اختیاری ارائه میدهد.

Cisco Firepower NGFW (Next-Generation Firewall): یک راهحل پیشرفتهتر با هوش تهدید یکپارچه، حفاظت در برابر بدافزار، پیشگیری از نفوذ (IPS) و مشاهده برنامهها. با استفاده از هوش Cisco Talos، فراتر از عملکرد فایروالهای استاندارد است.

Cisco Secure Firewall Series: یک راهحل مدرن برای حفاظت از نیروی کار هیبریدی و از راه دور که مقیاسپذیری، عملکرد و پشتیبانی از بازرسی ترافیک رمزگذاریشده را ارائه میدهد.

ویژگیهای کلیدی

ویژگیهای کلیدی این نوع فایروالها در خرید فایروال سیسکو تاثیر به سزایی دارد که حتما به آن ها توجه فرمایید:

Stateful Inspection: فایروالهای سیسکو بر sessionهای فعال نظارت میکنند و اطمینان میدهند که تمامی بستههای داده با policyهای امنیتی تعریفشده مطابقت دارند.

دفاع پیشرفته در برابر تهدیدات: ویژگیهای پیشرفتهای مانند پیشگیری از نفوذ، شناسایی بدافزار و فیلتر URL برای شناسایی و مسدود کردن تهدیدات پیچیده.

پشتیبانی از VPN: دسترسی امن از راه دور برای کارکنان از طریق VPNهای SSL و IPsec فراهم میکند.

مدیریت متمرکز: Cisco firepower management center (FMC) ، نظارت، گزارشگیری و اجرای policyها را بهصورت متمرکز امکانپذیر میکند.

موارد استفاده:

شبکههای سازمانی: حفاظت از شبکههای بزرگ با معماریهای پیچیده و ترافیک بالا.

کسبوکارهای کوچک و متوسط: ایمنسازی محیطهای شبکه و پشتیبانی از نیروی کار از راه دور.

مراکز داده و محیطهای ابری: تضمین جریانهای امن داده و رعایت مقررات.

نصب و راهاندازی اولیه

نصب فیزیکی فایروال سیسکو شامل راهاندازی صحیح سختافزار قبل از پیکربندی دستگاه است. مراحل کلیدی برای نصب فیزیکی یک فایروال سیسکو مانند Cisco ASA، Firepower، یا سایر مدلهای فایروال به شرح زیر است:

باز کردن جعبه و بازرسی

نکتهای که بعد از خرید فایروال بسیار اهمیت دارد این است که اطمینان حاصل کنید تا تمام قطعات لازم مانند دستگاه فایروال، کابلهای برق، کابلهای کنسول، کیتهای نصب رک و مستندات موجود باشد.

اتصال برق

کابل برق را به فایروال و سپس به منبع تغذیه (ترجیحاً منبع تغذیه UPS، برای جلوگیری از خرابی در هنگام قطعی برق) وصل کنید. بیشتر فایروالهای سیسکو دارای کلید روشن/خاموش در پشت دستگاه هستند. آن را روشن کنید تا فایروال بوت شود.

اتصالات کابل شبکه

اتصال WAN (بیرون/اینترنت): یک کابل اترنت از اتصال اینترنت یا شبکه خارجی خود به پورت برچسبدار outside، WAN یا GigabitEthernet 0/0 متصل کنید.

اتصال LAN (شبکه داخلی): یک کابل اترنت دیگر از پورت داخلی فایروال (معمولاً برچسب inside یا GigabitEthernet 0/1) به سوئیچ یا روتر شبکه داخلی خود متصل کنید.

اتصال به پورت management

با استفاده از کابل management به پورت management دستگاه وصل شوید و سپس با استفاده از برنامههای شبیهساز ترمینال مانند Putty به CLI دستگاه متصل شوید.

بوت اولیه

پس از روشن کردن فایروال، دستگاه شروع به بوت شدن میکند و خروجی روی صفحه نرمافزار ترمینال شما نمایش داده میشود. اجازه دهید فایروال فرآیند بوت شدن را تکمیل کند. پس از بوت شدن، آماده پیکربندی اولیه از طریق CLI خواهید بود. پس از نصب فیزیکی، به پیکربندی نرمافزاری بپردازید.

پیکربندی فایروال سیسکو

پیکربندی اولیه یک فایروال سیسکو شامل تنظیمات پایهای است که به اطمینان از عملکرد صحیح دستگاه و محافظت از شبکه شما کمک میکند. در اینجا مراحل گامبهگام برای پیکربندی اولیه یک فایروال سیسکو، مانند Firepower، آمده است:

بوت اولیه و ورود: دستگاه را روشن کنید و منتظر بمانید تا بوت شود. پیامهای بوت در پنجره ترمینال نمایش داده میشود. پس از بوت شدن، با استفاده از اطلاعات ورود پیشفرض (username: admin, Password: Admin123) وارد شوید، بلافاصله از شما خواسته میشود password دستگاه را عوض کنید.

firepower login: admin

Password: Admin123

Successful login attempts for user 'admin' : 1

[...]

Hello admin. You must change your password.

Enter new password: ********

Confirm new password: ********

Your password was updated successfully.

[...]

firepower#سپس سوالهایی از شما پرسیده میشود تا بتوانید کانفیگ اولیه فایروال خود را تکمیل کنید.

You must configure the network to continue.

Configure at least one of IPv4 or IPv6 unless managing via data interfaces.

Do you want to configure IPv4? (y/n) [y]:

Do you want to configure IPv6? (y/n) [y]:n

Configure IPv4 via DHCP or manually? (dhcp/manual) [manual]:

Enter an IPv4 address for the management interface [192.168.45.45]: 10.10.10.15

Enter an IPv4 netmask for the management interface [255.255.255.0]: 255.255.255.192

Enter the IPv4 default gateway for the management interface [data-interfaces]: 10.10.10.1

Enter a fully qualified hostname for this system [firepower]: ftd-1.cisco.com

Enter a comma-separated list of DNS servers or 'none' [208.67.222.222,208.67.220.220,2620:119:35::35]:

Enter a comma-separated list of search domains or 'none' []:cisco.com

If your networking information has changed, you will need to reconnect.

Disabling IPv6 configuration: management0

Setting DNS servers: 208.67.222.222,208.67.220.220,2620:119:35::35

Setting DNS domains:cisco.com

Setting hostname as ftd-1.cisco.com

Setting static IPv4: 10.10.10.15 netmask: 255.255.255.192 gateway: 10.10.10.1 on management0

Updating routing tables, please wait...

All configurations applied to the system. Took 3 Seconds.

Saving a copy of running network configuration to local disk.

For HTTP Proxy configuration, run ‘configure network http-proxy’در ادامه از شما پرسیده میشود که آیا قصد دارید برای مدیریت دستگاه خود از FDM(Locally) یا FMC استفاده کنید. با وارد کردن no میتوانید برای دستگاه خود از FMC استفاده کنید.

Manage the device locally? (yes/no) [yes]: no

DHCP server is already disabled

DHCP Server Disabled

Configure firewall mode? (routed/transparent) [routed]:

Configuring firewall mode …پس از اتمام مراحل بالا میتوانید IP و registration key دلخواه خود را برای راهاندازی FMC خود را وارد کنید.

configure manager add 10.70.45.5 cisco123حالا با وارد کردن IP FMC خود در مرورگر میتوانید به آن وصل شوید دستگاه فایروال را از آنجا کانفیگ کنید.

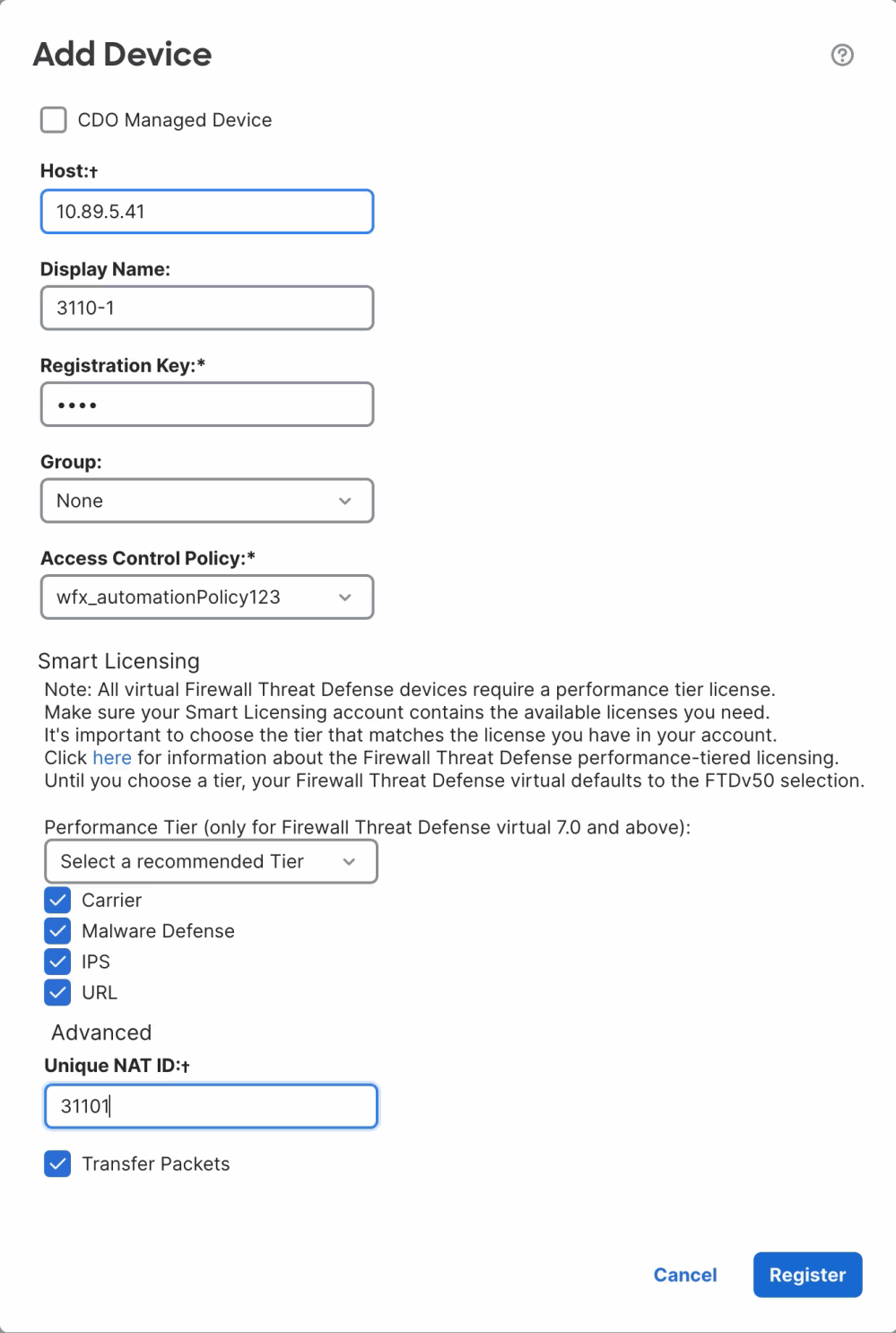

https://fmc_ip_addressپس از وارد شدن به محیط FMC به Devices > Device Management بروید و برروی Add کلیک کنید تا فایروال خود را به آن اضافه کنید.

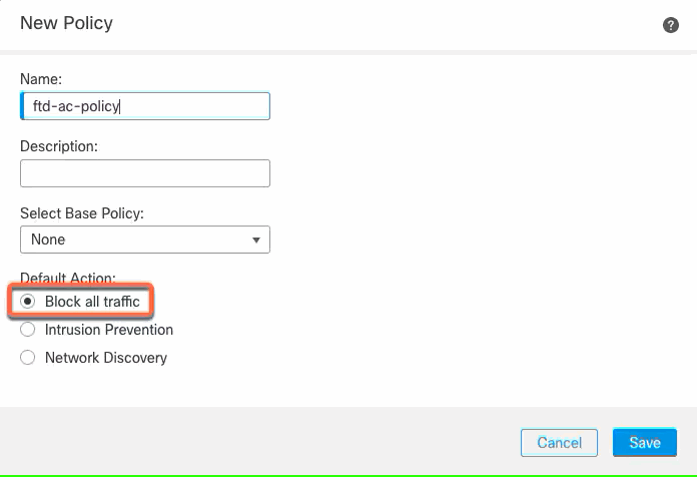

در قسمت Host، آیپی فایروال خود را وارد کنید و در قسمت Registration key، عبارتی که هنگام کانفیگ FMC در فایروال وارد کردید را وارد کنید. در قسمت Access Control policy، بر روی Create new policy بزنید تا یک policy برای اجازه ترافیکهای ورودی به خروجی، ایجاد کنید.

سپس بر روی register کلیک کنید. اگر رجیستر شما درست پیش برود، دستگاه به لیست شما اضافه میشود.

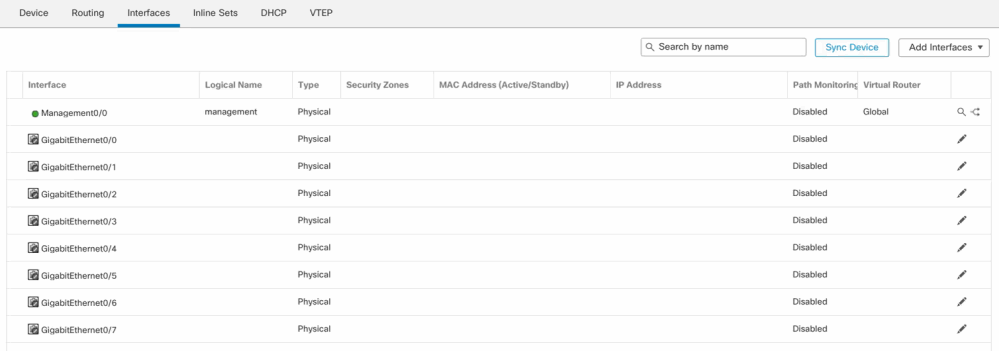

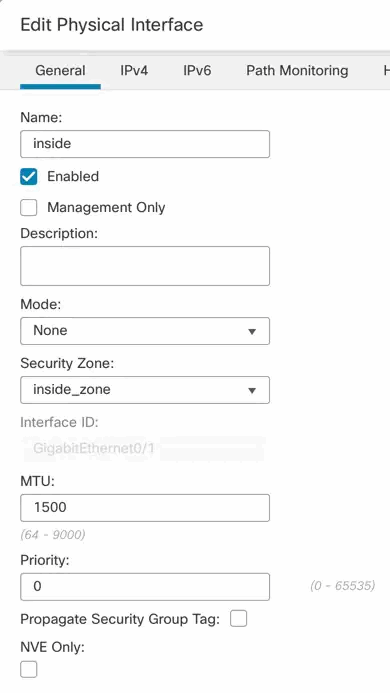

کانفیگ interfaceها: به Devices > Device Management بروید و بر روی Edit کلیک کنید و به قسمت interfaces بروید.

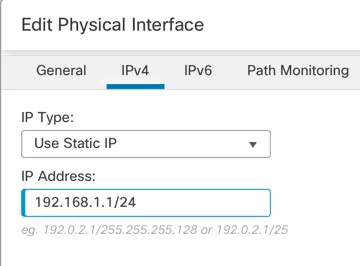

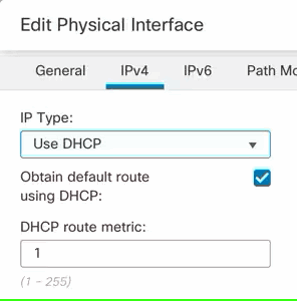

در تب General اسم interface و security zone آن را مشخص کنید. در تب IPv4، IP مورد نظر خود را برای interface وارد کنید.

همین مراحل را برای interface که میخواهید با شبکه خارجی در ارتباط باشد انجام دهید، با این تفاوت که برای تعیین IP آن میتوانید از گزینه Use DHCP استفاده کنید.

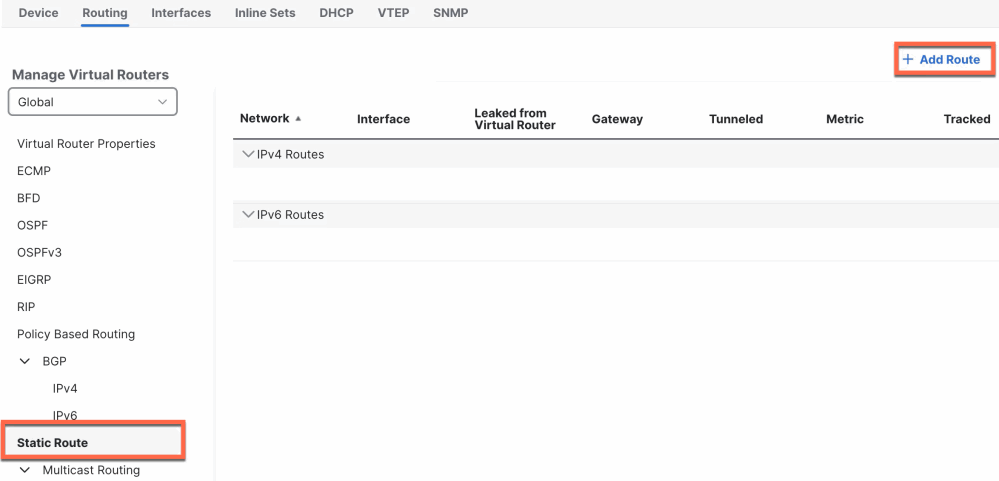

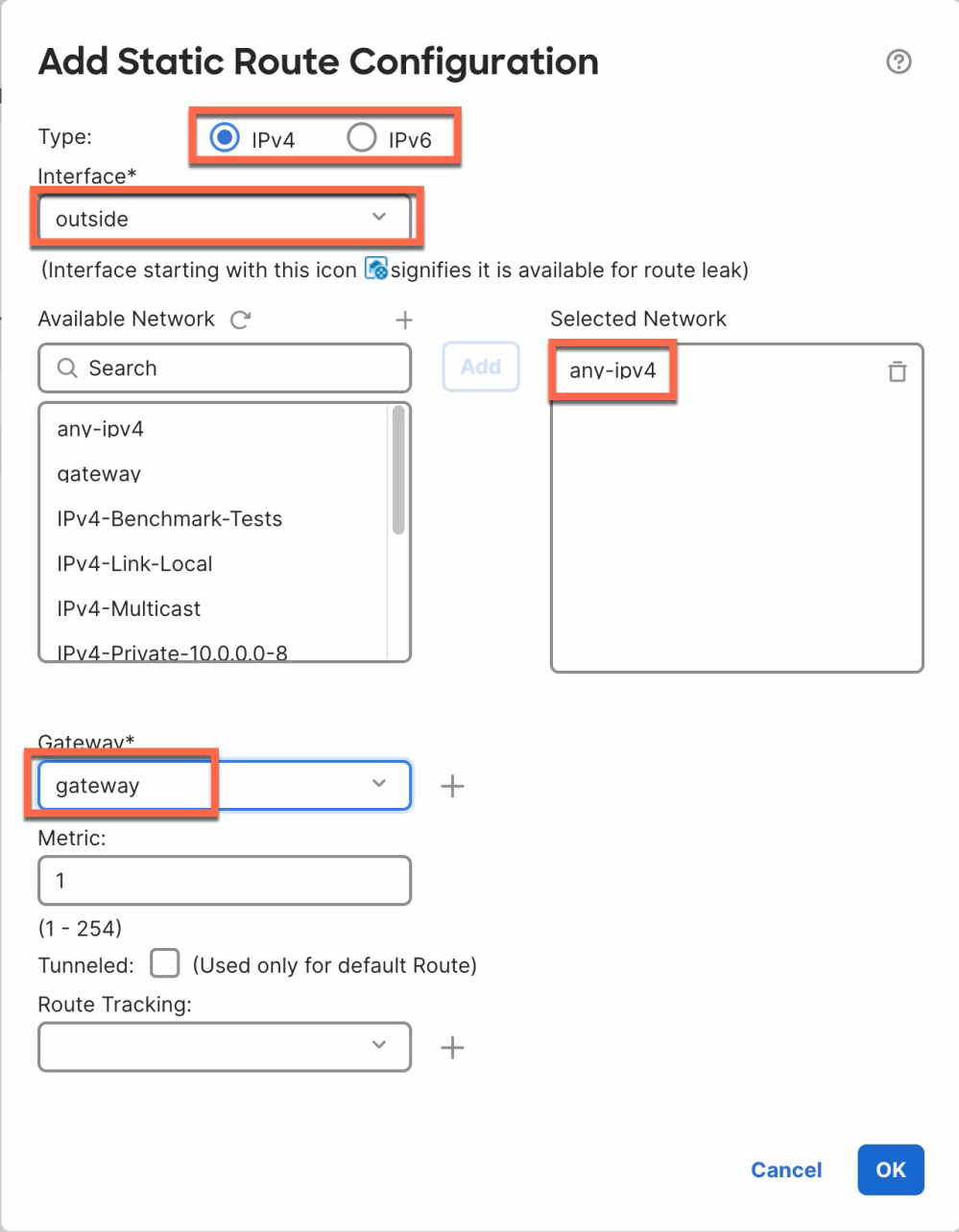

اضافه کردن Default Route: مسیر پیشفرض به روتر قابل دسترسی از interface خارجی اشاره دارد. اگر برای interface خارجی از DHCP استفاده کردهاید، احتمالا آن را از سرور DHCP گرفته است. در هر صورت برای کانفیگ آن در همان قسمت Device Management به تب Routing و سپس Static Route بروید و بر روی Add Route کلیک کنید.

در قسمت Type نوع route خود را انتخاب کنید. در قسمت interface، پورت خروجی خود را (در اینجا interface خارجی) مشخص کنید. در قسمت Available Network، شبکههایی که میخواهید این route شامل شوند را وارد کنید. در اینجا برای Default Route از any-ipv4 استفاده میکنیم.

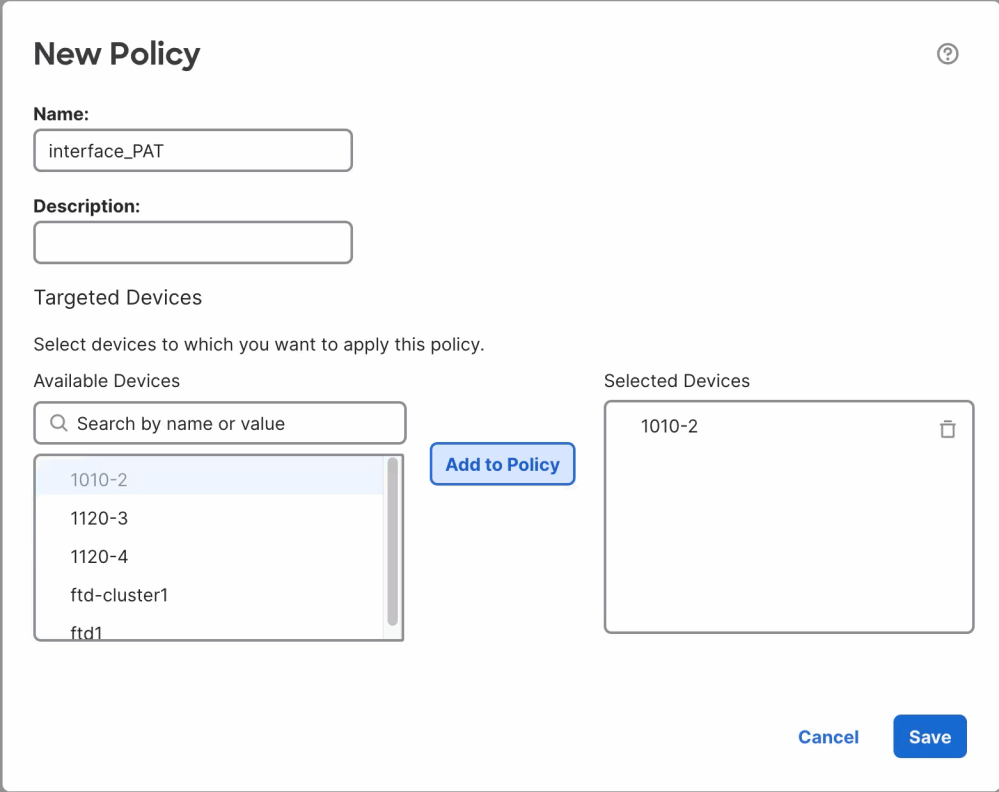

کانفیگ NAT: در این قسمت برای کانفیگ قوانین NAT از PAT استفاده میکنیم. به Devices > NAT بروید و بررویNew Policy کلیک کنید. Threat Defense NAT را انتخاب کنید.

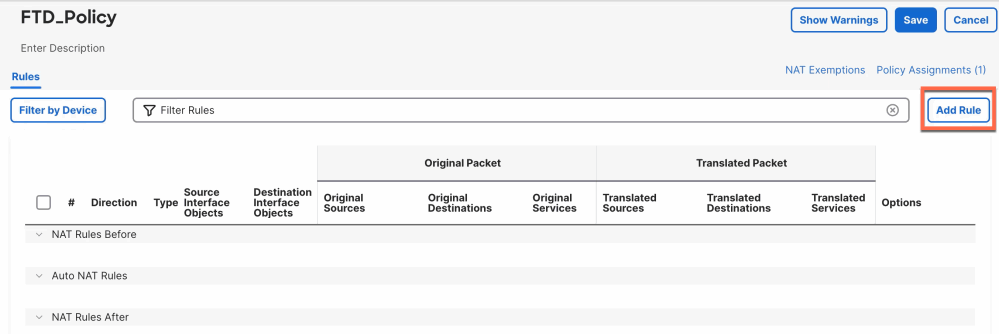

با save کردن این policy، به FMC اضافه میشود و شما باید در ادامه به آن قوانینی اضافه کنید.

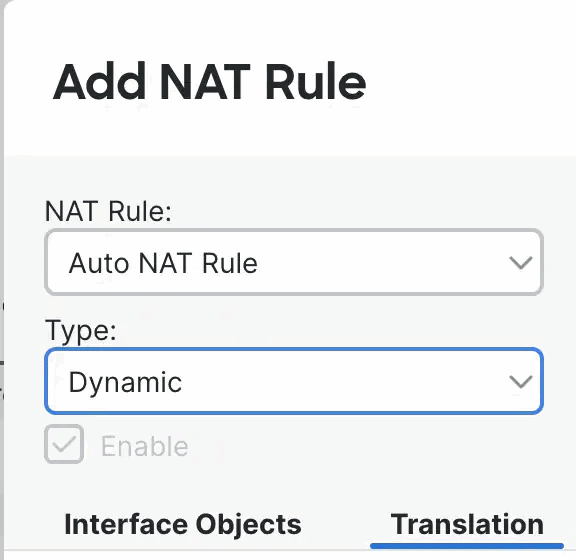

بر روی Add Rule بزنید و در پنجره Add NAT Rule موارد زیر را انتخاب کنید.

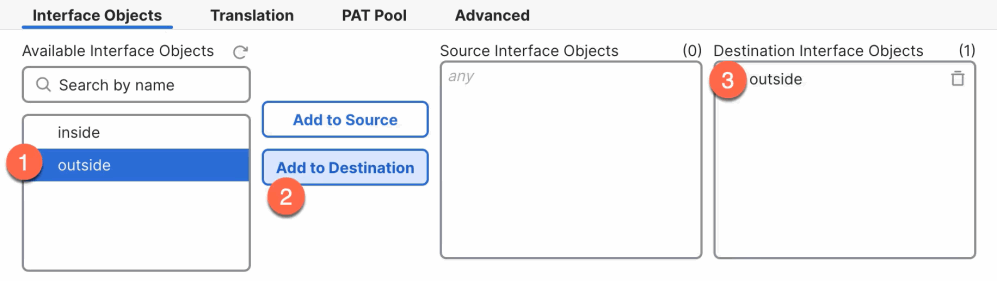

سپس در تب Interface Objects، interface خارجی خود را به Destination Interface Objects اضافه کنید.

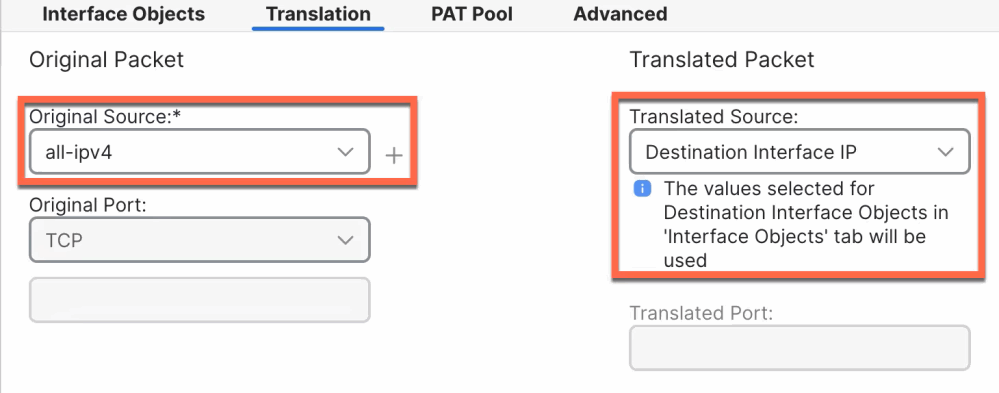

در تب Translation موارد زیر را کانفیگ کنید.

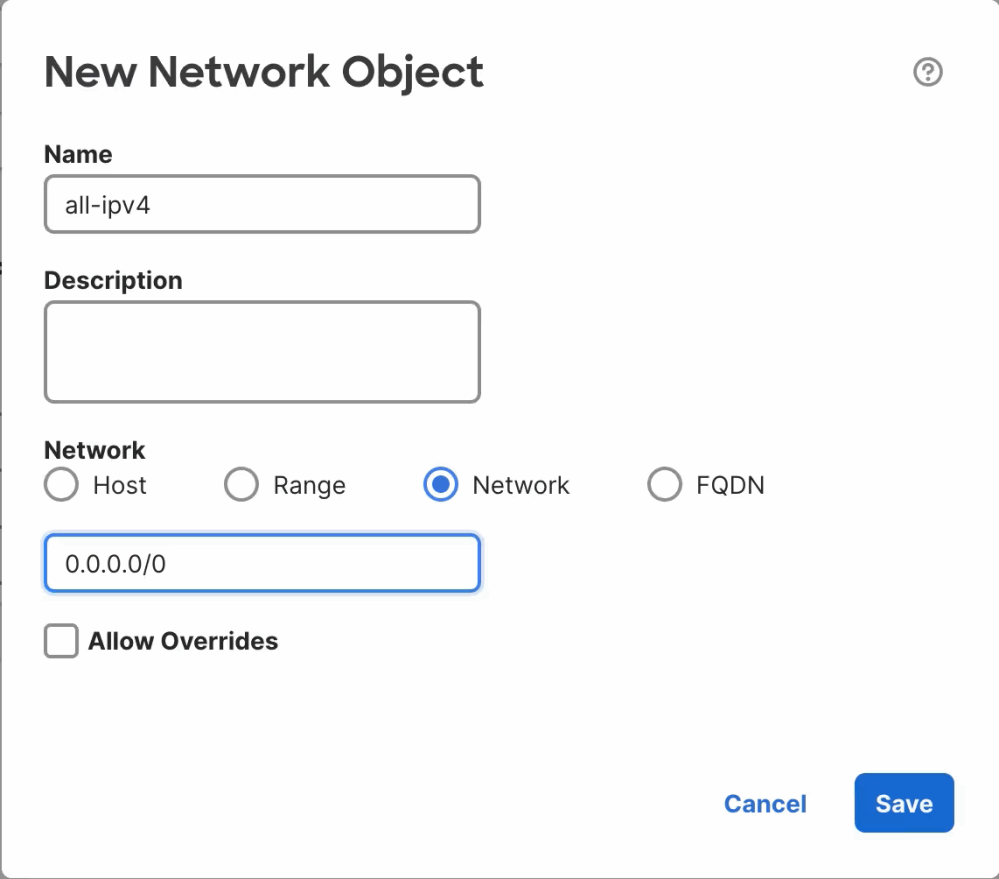

برای ایجاد Original Source بر روی + بزنید.

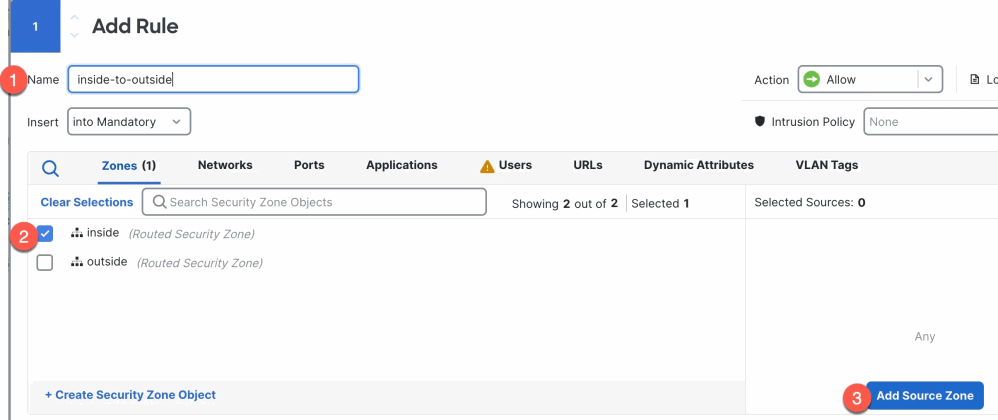

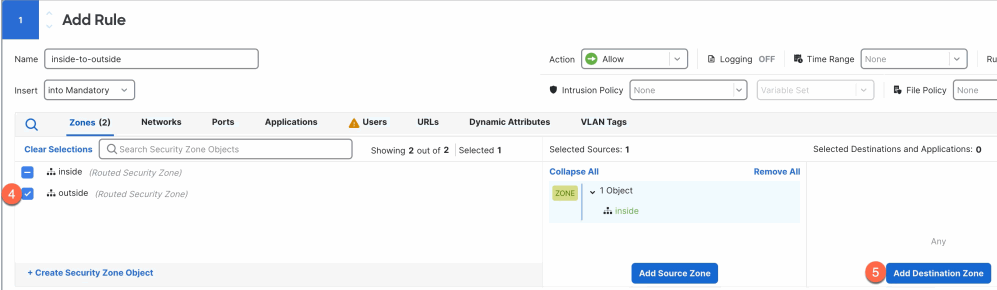

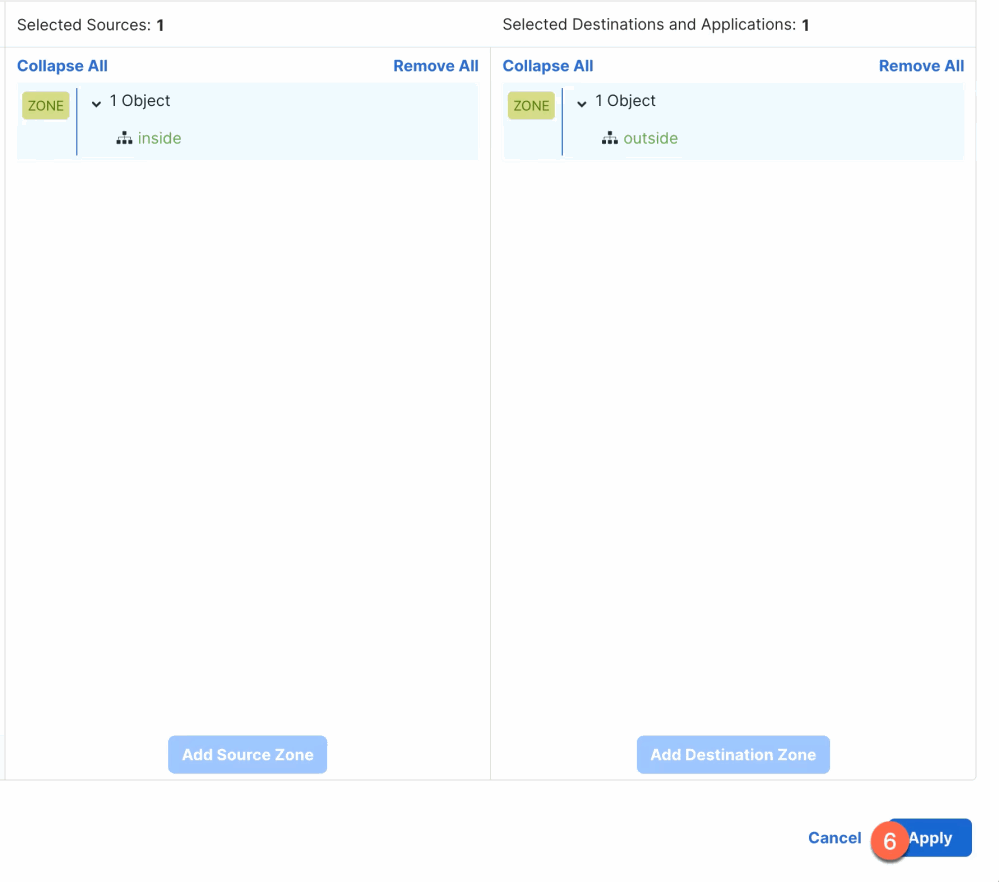

به Policy > Access Policy بروید و بر روی Edit کلیک کنید. بر روی Add Rule بزنید و پارامترهای زیر را ست کنید.

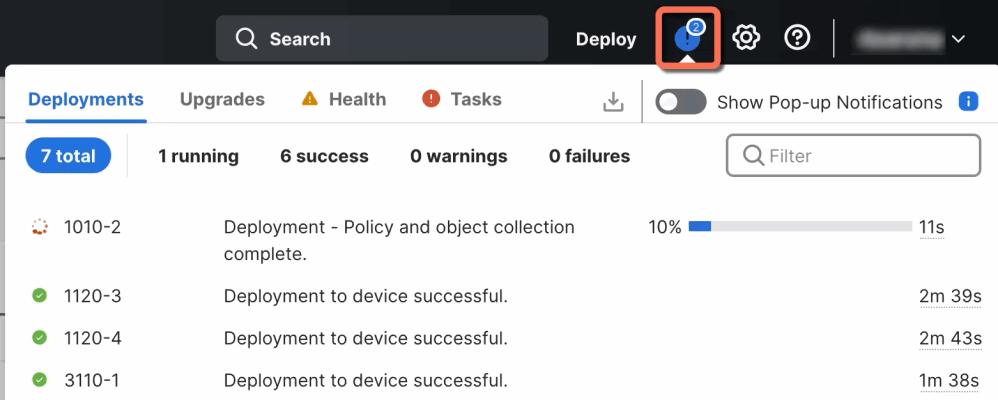

در آخر باید کانفیگهای انجام شده را برروی دستگاه خود deploy کنید. در غیر این صورت هیچکدام از تغییرات شما فعال نمیشود. در بالای صفحه بر روی deploy بزنید و دستگاههایی که میخواهید کانفیگهای انجام شده برروی آن فعال شوند را انتخاب کنید.

این تنظیمات پایهای اطمینان میدهد که فایروال سیسکو آماده برای شروع محافظت از شبکه شما است. برای پیکربندیهای پیشرفتهتر و ویژگیهای بیشتر، به مستندات خاص مدل فایروال سیسکو خود مراجعه کنید.

مدیریت و نگهداری فایروال سیسکو

مدیریت و نگهداری فایروال سیسکو شامل انجام فعالیتهایی است که به حفظ عملکرد مطلوب، امنیت و کارایی دستگاه کمک میکند. در اینجا مراحل و نکات کلیدی برای مدیریت و نگهداری فایروال سیسکو آورده شده است:

پیکربندی و بهروزرسانی منظم

پیکربندی اولیه: پس از نصب، پیکربندی فایروال باید به دقت انجام شود و policyهای امنیتی مطابق با نیازهای سازمان تنظیم گردد.

بهروزرسانی نرمافزار: بهروزرسانیهای نرمافزاری و امنیتی را بهطور منظم نصب کنید تا از آسیبپذیریهای جدید جلوگیری کنید.

نظارت و بررسی

بررسی لاگها: بهطور منظم لاگهای فایروال را بررسی کنید تا فعالیتهای مشکوک یا تهدیدات امنیتی را شناسایی کنید.

نظارت بر عملکرد: عملکرد فایروال را نظارت کرده و از سلامت دستگاه اطمینان حاصل کنید. این شامل نظارت بر مصرف منابع، استفاده از حافظه و وضعیت پورتها است.

بکآپ و بازیابی

بکآپ از پیکربندی: بهطور منظم از پیکربندی فایروال بکآپگیری کنید تا در صورت بروز مشکلات، بتوانید به تنظیمات قبلی بازگردید.

ذخیرهسازی پشتیبان: فایلهای بکآپ را در مکانی امن ذخیره کنید و از دسترسی غیرمجاز به آنها جلوگیری کنید.

مدیریت دسترسی

تنظیم دسترسیهای کاربری: دسترسی به فایروال را فقط به افراد مجاز محدود کنید و از استفاده از رمزهای عبور قوی و منحصر به فرد اطمینان حاصل کنید.

نظارت بر حسابهای کاربری: حسابهای کاربری و دسترسیهای مربوطه را بهطور منظم بررسی کنید و حسابهای غیرضروری یا قدیمی را حذف کنید.

آزمون و ارزیابی

آزمونهای امنیتی: بهطور منظم آزمونهای امنیتی و ارزیابیهای آسیبپذیری را انجام دهید تا ضعفهای امنیتی را شناسایی و رفع کنید.

ارزیابی policyها: policyهای امنیتی و پیکربندیهای فایروال را بهطور دورهای ارزیابی کرده و بهروزرسانی کنید.

مستندسازی

مستندسازی پیکربندی: تغییرات و پیکربندیهای انجام شده را مستند کنید تا در صورت نیاز به بازیابی یا تغییرات آینده، اطلاعات لازم در دسترس باشد.

مستندسازی رویدادها: رویدادهای امنیتی و مشکلاتی که به وجود میآید را ثبت و مستند کنید.

آموزش و آگاهی

آموزش کارکنان: بهطور منظم کارکنان را در زمینه استفاده و نگهداری صحیح از فایروال آموزش دهید.

آگاهی از تهدیدات جدید: از تهدیدات و آسیبپذیریهای جدید آگاه باشید و اقدامات لازم را برای مقابله با آنها انجام دهید.

با رعایت این نکات، میتوانید بهطور مؤثری فایروال سیسکو خود را مدیریت و نگهداری کنید و از امنیت و عملکرد بهینه دستگاه اطمینان حاصل نمایید.

نکات امنیتی و بهترین روش ها

برای افزایش امنیت فایروال سیسکو و اطمینان از اینکه به طور موثر از شبکه شما محافظت می کند، این روش ها را دنبال کنید:

بهترین روشها برای تنظیمات امنیتی

پیکربندی اولیه: نامهای کاربری و رمزهای عبور پیشفرض را تغییر دهید، از رمزهای عبور قوی استفاده کنید و پروتکلهای مدیریت امن (SSH, HTTPS) را فعال کنید.

کنترل دسترسی: policyهای واضح تعریف کنید، اصل حداقل دسترسی را رعایت کنید و از کنترل دسترسی مبتنی بر نقش (RBAC) استفاده کنید.

بهروزرسانی: بهطور منظم فریمور و نرمافزار را بهروز کنید و پچهای امنیتی را بهموقع اعمال کنید.

لاگگذاری و نظارت: لاگگذاری جامع را فعال کنید، لاگها را مرور کنید و بر معیارهای عملکرد نظارت کنید.

تفکیک شبکه: ازVLANها و زیرشبکهها برای تقسیمبندی شبکه استفاده کنید و policyهای فایروال را اعمال کنید.

NAT: NAT را برای محافظت ازIPهای داخلی پیکربندی کنید و بهطور منظم قوانین NAT را مرور کنید.

ارزیابیهای امنیتی: بهطور منظم اسکن آسیبپذیری و تستهای نفوذ را انجام دهید.

بکآپگیری و بازیابی: بهطور منظم پیکربندیها را بکآپگیری کنید و فرآیندهای بازیابی را آزمایش کنید.

مدیریت قوانین: قوانین فایروال را مرور و بهینهسازی کنید و آنها را ساده و مشخص نگه دارید.

آموزش و آگاهی: آموزشهای مداوم برای کارکنان فراهم کنید و از روندهای امنیتی جدید مطلع باشید.

پاسخ به حوادث: یک برنامه پاسخ به حوادث ایجاد و بهطور منظم آزمایشهای شبیهسازی انجام دهید.

ارزیابی و تست امنیت

برای اطمینان از امنیت مؤثر فایروال سیسکو و حفاظت مناسب از شبکه، مراحل و بهترین شیوههای زیر را دنبال کنید:

اسکن آسیبپذیری: بهطور منظم از ابزارهای معتبر برای شناسایی آسیبپذیریها استفاده کنید.

تست نفوذ: تستهای نفوذی را انجام دهید تا شبیهسازی حملات واقعی انجام شود و ضعفها شناسایی گردد. در صورت لزوم، از کارشناسان خارجی کمک بگیرید.

بازبینی پیکربندی: بهطور منظم قوانین و پیکربندیهای فایروال را مرور و بررسی کنید تا از صحیح و امن بودن آنها اطمینان حاصل کنید.

تست عملکرد: عملکرد فایروال را تحت شرایط مختلف نظارت کنید.

تست سیاستهای امنیتی: تأثیرگذاری سیاستهای امنیتی را از طریق شبیهسازیهای کنترل شده و حملات آزمایشی بررسی کنید.

تحلیل لاگها: لاگهای فایروال را برای شناسایی فعالیتهای غیرمعمول تحلیل کرده و هشدارهایی برای رویدادهای مهم تنظیم کنید.

بررسیهای انطباق: مطمئن شوید که تنظیمات فایروال با استانداردها و مقررات صنعتی مطابقت دارد و بهطور منظم بازرسی کنید.

تست پاسخ به حوادث: برنامههای پاسخ به حوادث را آزمایش و بهروزرسانی کنید و شبیهسازیهای حمله را برای ارزیابی اثربخشی آنها انجام دهید.

آزمون آگاهی کاربران: آموزشهای لازم را برای کاربران در زمینه بهترین شیوههای امنیتی فراهم کنید و میزان تطابق آنها با policyها را ارزیابی کنید.

مستندسازی و گزارشدهی: یافتهها را مستند کرده و گزارشهای جامع تهیه کنید تا ارزیابیها را خلاصه کرده و پیشرفتها را پیگیری کنید.

نتیجه گیری

فایروالهای سیسکو نقش حیاتی در امنیت شبکههای مدرن ایفا میکنند و محافظت قوی در برابر طیف گستردهای از تهدیدات سایبری ارائه میدهند. در این مقاله از سایت افق داده ها ایرانیان توضیح داده ایم که با راهکارهایی مانند Cisco ASA و Cisco Firepower، سازمانها میتوانند با کنترل ترافیک، شناسایی نفوذها و جلوگیری از دسترسیهای غیرمجاز، شبکههای خود را ایمن کنند. فایروالهای سیسکو با ارائه ویژگیهای پایه و پیشرفته مانند VPN، سیستمهای پیشگیری از نفوذ (IPS) و پیکربندیها، انعطافپذیری لازم را فراهم میکنند.

سوالات متداول

فایروال سیسکو چیست و چه کاربردی دارد؟ فایروال سیسکو یک دستگاه امنیتی شبکه است که برای محافظت از شبکهها در برابر تهدیدات سایبری و جلوگیری از دسترسیهای غیرمجاز به کار میرود. این فایروال با کنترل ترافیک ورودی و خروجی، امنیت شبکه را تأمین میکند.

تفاوت بین Cisco ASA و Cisco Firepower چیست؟ Cisco ASA یک فایروال سنتی است که بر کنترل ترافیک و محافظت از شبکه تمرکز دارد، در حالی که Cisco Firepower یک فایروال نسل جدید است که ویژگیهای پیشرفتهتری مانند شناسایی و پیشگیری از تهدیدات، و سیستمهای پیشگیری از نفوذ (IPS) را ارائه میدهد.

چگونه فایروال سیسکو به بهبود امنیت شبکه کمک میکند؟ فایروال سیسکو با فیلتر کردن ترافیک ناخواسته، جلوگیری از حملات، و فراهم کردن دسترسی امن از راه دور از طریق VPN، امنیت شبکه را بهبود میبخشد. همچنین با استفاده از سیستمهای پیشگیری از نفوذ (IPS)، تهدیدات پیچیده را شناسایی و خنثی میکند.