وبلاگ

مقایسه راهکارهای ویدئو کنفرانس سیسکو

یکی از معتبرترین و موفقترین شرکتهای ارائهدهنده راهکارهای ویدئو کنفرانس، شرکت سیسکو میباشد. در این مقاله سعی شده تا راهکارهای مختلف ویدیو کنفرانس سیسکو مورد بررسی قرار گیرد و با بررسی رویکردهای مختلف و افزایش آگهی مخاطبین، امکان انتخاب مناسبتر برای کاربران فراهم گردد.

راهحلهای F5 BIG-IP CNF کمککننده مشتریان در توسعه 5G سریع و ایمن

در این مقاله راهحلهای F5 BIG-IP CNF که به مشتریان در توسعه 5G سریع و ایمن کمک میکند، بررسی خواهد شد. F5 از سری جدیدی از CNFها (Cloud-native Network Functions) Next BIG-IP رونمایی کرد تا ارائهدهندگان خدمات را در خودکارسازی عملیات خود یاری دهد و به آنها کمک کند.

معرفی پلتفرم Cisco Stealthwatch | سیسکو Stealthwatch

پلتفرم Cisco Stealthwatch چیست؟ سیسکو Stealthwatch نوآوری بزرگی را در جهت شناسایی و مقابله با تهدیدات دنیای شبکه پایهگذاری کرده است و میتواند ضعف وسعت دید و شناسایی تجهیزات کنترلی موجود در ساختار شبکه را پوشش داده و همچنین در تسریع پاسخگویی به حملات و تهدیدات، کمک فراوانی به کارشناسان امنیت دهد.

معرفی و بررسی Cisco Email Security

شرکت سیسکو راهکار مناسبی جهت پیشگیری از حملات ایمیل ارائه داده است که Cisco Email Security Appliance یا همان Cisco ESA نامیده میشود، که با توجه به یکپارچگیهای موجود در این راهکار، یکی از بهترین و بروزترین راهکارهای افزایش امنیت ایمیل حال حاضر دنیا به حساب می آید.

مرکز تماس چیست | راهکار مرکز تماس سیسکو

در این مقاله ابتدا به سوال "مرکز تماس چیست" پاسخ داده میشود و سپس به بررسی راهکار مرکز تماس سیسکو با محصول UCCX میپردازیم. همچنین در تلاش هستیم که با بررسی تعریف و کاربرد راهکار مرکز تماس، نیازمندیهای ابتدایی تکنولوژی شبکه تلفنی به وجود چنین راهکاری را بیان نماییم.

سیسکو FTD و سیسکو FMC چیست؟ | معرفی و بررسی

در این مقاله به معرفی و بررسی تکنولوژی سیسکو Firepower و سیر تکاملی آن از ابتدای شکلگیری تا به امروز خواهیم پرداخت و با سرویسهای سیسکو FTD و سیسکو FMC و تجهیزات و محصولاتی مانند فایروالها که حاصل تکنولوژی Cisco Firepower هستند آشنا خواهیم شد.

تاب آوری سایبری Cyber Resilience چیست؟

تاب آوری سایبری (Cyber Resilience) به توانایی یک سازمان در شناسایی، پاسخ و بازیابی سریع در هنگام یک حادثه امنیتی IT اشاره دارد. ساخت تاب آوری سایبری مستلزم داشتن یک برنامه متمرکز بر روی ریسک است که فرض می کند که کسب و کار یک روزی درگیر تجاوز یا حمله خواهد شد.

حمله سایبری (Cyberattack) چیست؟

حمله سایبری به اقدام مخرب و آگاهانهای گفته میشود که از سوی یک فرد یا سازمان انجام گرفته تا به سیستم اطلاعاتی یک فرد یا سازمان دیگر نفوذ کند. معمولاً فرد یا سازمان مهاجم به دنبال نوعی بهرهبرداری یا سوء استفاده از ایجاد اختلال در شبکهی هدف یا قربانی خود است.

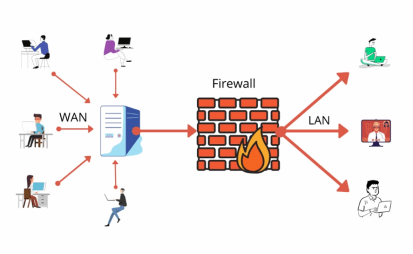

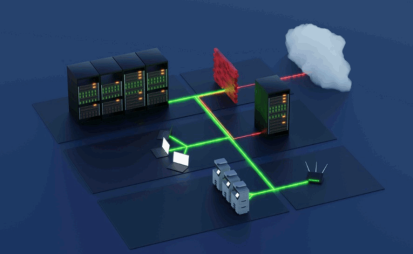

تقسیمبندی شبکه (Network Segmentation) چیست؟

تقسیمبندی یا بخشبندی (Segmentation)، شبکهی کامپیوتری را به بخشهای کوچکتر تقسیم میکند. هدف آن بهبود عملکرد و امنیت شبکه است. اصطلاحات دیگری که معمولاً به همین معناست عبارتند از: تفکیک شبکه (network segregation)، قسمتبندی شبکه (network partitioning) و جداسازی شبکه (network isolation).

تفاوت ویروسها (Viruses) و باجافزار (Ransomware) در چیست؟

بدافزار (Malware)، مخفف دو واژهی "نرمافزار مخرب یا malicious software" است. بدافزار، نرمافزاری نفوذی است که برای وارد کردن آسیب به دادهها و سیستمهای کامپیوتری یا دسترسی غیرمجاز (unauthorized access) به یک شبکه طراحی میشود.

رمزگذاری ایمیل یا (Email Encryption) چیست؟

رمزگذاری ایمیل عبارتست از فرآیند تبدیل محتوای ایمیل به کد به منظور حفاظت در برابر افشای ناخواسته یا مخرب اطلاعات حساس. علیرغم افزایش پیامهای متنی، پیامرسانی فوری، شبکههای اجتماعی و اَشکال ارتباطی دیگر، ایمیل همچنان ابزار اصلی همکاریهای تجاری به شمار میرود.

شاخص کار ترکیبی (Hybrid Work Index) چیست؟

شاخص کار ترکیبی یا Hybrid Work Index که به اختصار HWI نامیده میشود در اصل نتیجه یک تحقیق و مطالعه فراگیر در رابطه با بررسی تغییر عادات و رفتار کارمندان و استفاده آنان از تکنولوژیها و پلتفرمها در محیطهای کار ترکیبی در دوران پس از همهگیری ویروس کرونا است.

تست نفوذ (Penetration Testing) چیست؟

تست نفوذ، Penetration Testing که به آن پن تست هم میگویند، حملهی مجازی شبیهسازی شدهای است که روی سیستم رایانهایتان پیادهسازی میشود. این شبیهسازی به کشف نقاط آسیبپذیری که امکان سوءاستفاده از آنها وجود دارد و همچنین آزمایش نقص امنیتی فناوری اطلاعات کمک میکند.

منظور از یادگیری ماشین Machine Learning in Security در حوزهی امنیت چیست؟

یادگیری ماشین (ML) موجب میشود رایانهها بدون اینکه صریحاً برنامهریزی شوند، یاد بگیرند. به عبارت دیگر، یادگیری ماشین به رایانهها میآموزد کارهایی که افراد انجام میدهند را انجام دهند، یعنی یادگیری از طریق تجربه. یادگیری ماشین، حیطهای است که در حوزهی وسیعتر هوش مصنوعی قرار دارد.

شکار تهدید چیست؟

شکار تهدید زمانی است که متخصصین امنیت رایانه فعالانه به دنبال شناسایی و ریشهکنی آن دسته از تهدیدات مجازی هستند که مخفیانه به شبکهی رایانهشان نفوذ کردهاند. شکار تهدید فراتر از بررسی هشدارها و تهدیدات مخرب شناختهشده است؛ هدفش شناسایی تهدیدات و آسیبپذیریهای بالقوهی جدید است.

بدافزار (Malware) چیست؟

بدافزار (malware) به نرمافزار بیگانه و ناخواندهای که به منظور تخریب و از بین بردن کامپیوتر و سیستم آن طراحی شده، گفته میشود. این کلمه مخفف «نرمافزار مخرب» (malicious software) است. ازجمله بدافزارهای رایج میتوان به ویروس، کرم، ویروس تروجان، جاسوسافزار، آگهیافزار و باجافزار اشاره کرد.

معرفی پلتفرم Cisco WSA یا Web Security Appliance

در این مقاله به معرفی پلتفرم Cisco WSA یا Cisco Web Security Appliance که یکی از راهکارهای پرطرفدار در جهت افزایش کنترل بر روی ترافیک های وب است پرداخته شده است. سیسکو WSA امکان یکپارچه سازی با پلتفرم های گوناگونی را دارد که در این میان می توان به پلتفرم سیسکو ISE اشاره نمود.

۶ مزیت یکپارچه کردن VoIP - CRM

ترکیب بهترین ویژگیهای یک سیستم VoIP خوب مانند سیسکو، با رابط کاربر و پشتیبانی CRM شما، یکی از بهترین روشها برای بهبود روابط مشتری و رضایت آنها است. علاوه بر این مزیت، در این مقاله به 6 مزیت دیگری که یکپارچه کردن VoIP با سی آر ام (CRM) برای شما به ارمغان میآورد، اشاره خواهیم کرد.