وبلاگ

نرمافزار امنیتی (Security Software) چیست؟

نرمافزار امنیتی برای حفاظت و ایمنسازی سرورها، لپتاپها، گوشیهای همراه، و شبکهها در برابر دسترسیهای غیرمجاز، نفوذ امنیتی، ویروسها و سایر تهدیدات طراحی شدهاست. نرمافزار امنیتی میتواند کاربران، اطلاعات، سیستمها و شرکتها را در برابر گسترهی وسیعی از خطرات محافظت کند.

افزایش امنیت اینترنت اشیا (IoT Security) با سازوکار MUD سیسکو

امنیت اینترنت اشیا به یکی از چالشهای اصلی در برابر تهدیدات امنیت شبکه تبدیل شده است. سیسکو برای مقابله با این تهدیدات، سازوکاری به نام MUD ارائه داده است. این مقاله به بررسی نحوه عملکرد MUD و نقش آن در امنیت اینترنت اشیا میپردازد.

بررسی سرویس بهینه سازی امنیت سیسکو

سرویس بهینهسازی امنیت سیسکو به سازمانها کمک میکند تا چالشهای امنیتی خود را رفع کنند. این سرویس جامع شامل ترکیب استراتژیها، روندهای ارزیابی و فعالیتهای پشتیبانی و یادگیری است که با پشتیبانی مداوم به ایجاد و بهبود شرایط امنیتی، سیاستها و اثربخشی زیرساختهای امنیتی کمک مینماید.

بررسی پروتکل و مدل چهارلایه ای TCP/IP

مدل Internet Protocol Suite مجموعهای از پروتکلهای ارتباطی است که در شبکههای کامپیوتری بزرگ و کوچک مانند اینترنت استفاده میشود. به دلیل استفاده گسترده از پروتکلهای TCP و IP، این مدل به TCP/IP معروف است. در این مقاله پروتکلها و سرویسهای مختلف TCP/IP معرفی می شود.

آموزش برگزاری جلسات در سیسکو WebEx

با توجه به چالشهای برگزاری جلسات در زمان دورکاری، Cisco WebEx به عنوان راهکاری مناسب انتخاب و بر روی سرور داخلی شرکت افق دادهها ایرانیان راهاندازی شد. این مقاله به آموزش برگزاری جلسات داخلی و بینشرکتی با استفاده از این سرویس برای راحتی کاربران و مخاطبین شرکت پرداخته است.

معرفی پلتفرم رایگان ISE Portal Builder

پلتفرم Cisco ISE برای مدیریت و کنترل دسترسی به شبکه داخلی سازمانها و کسبوکارها، از جمله دسترسی میهمانان و ساختار BYOD (Bring Your Own Device) استفاده میشود. کاربران پیش از ورود به شبکه، با یک صفحه وب احراز هویت مواجه میشوند که معمولاً با برند سازمان یا کسبوکار تطبیق دارد.

معرفی و بررسی سرویس Cisco ISE

سرویس سیسکو ISE در شبکههای بزرگ به مدیران کمک میکند تا محدودیتهای دسترسی ایجاد کرده، امنیت زیرساختها را افزایش دهند و عملکرد سرویسها را بهبود بخشند. در این بخش ویژگیها و قابلیتهای این سرویس امنیتی پرکاربرد و بهروز برای مدیران و کاربران شبکه بررسی میشود.

5 برداشت اشتباه درباره اسمارت لایسنس سیسکو|Cisco Smart Licensing

اسمارت لایسنس سیسکو به منظور سادهسازی فرآیند مدیریت لایسنسها برای مشتریان طراحی شده است. این سیستم به کاربران کمک میکند تا بدانند چه لایسنسهایی را خریداری کردهاند و در کجا و بر روی کدام تجهیزات استفاده میشوند. در این مقاله، پنج افسانه رایج درباره ساختار اسمارت لایسنس سیسکو بررسی می شود.

مهندسی اجتماعی چیست؟

مهندسی اجتماعی یک حمله سایبری مبتنی بر روانشناسی است که هدف آن فریب و متقاعدسازی افراد است. مشابه کلاهبرداران قدیمی، این حملات با جلب اعتماد افراد، آنان را به افشای اطلاعات حساس یا انجام اقدامات ناامن مانند کلیک بر لینکهای مخرب یا باز کردن پیوستهای آلوده تشویق میکنند.

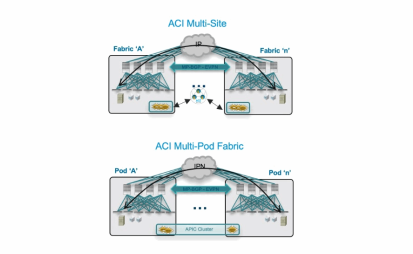

معماری Multi-Pod و Multi-Site در راهکار Cisco ACI | معرفی و مقایسه

معرفی و مقایسه معماری Multi-Pod و معماری Multi-Site، دو مدل پیادهسازی مراکز داده (دیتاسنتر) در راهکار Cisco ACI. بررسی قابلیتهای این دو معماری و پاسخ به این سوال که از میان دو معماری Cisco ACI Multi-Pod و Cisco ACI Multi-Site کدامیک برای طراحی دیتاسنتر گزینه بهتری است.

تفاوت آگهیافزار و جاسوسافزارچیست؟

آگهیافزار (Adware) و جاسوسافزار (Spyware) نوعی بدافزار هستند که بهطور مخفیانه رایانهها را آلوده میکنند. این نرمافزارهای مخرب میتوانند به سرقت اطلاعات شخصی یا نمایش تبلیغات مزاحم منجر شوند. برای جلوگیری از آنها، استفاده از اقدامات امنیتی سایبری پیشرفته ضروری است.

آیا فرق بین اسپم (Spam) و فیشینگ (Phishing) را می دانید؟

اسپم و فیشینگ از تکنیکهای مهندسی اجتماعی برای دزدیدن اطلاعات شخصی هستند. در این نوع حملات، مهاجم با فریبدادن افراد سعی میکند اطلاعات حساس مانند رمز عبور یا اطلاعات حساب را به دست آورد. در این بخش با تفاوت های این دو تکنیک آشنا می شوید.

ابر ترکیبی یا هیبریدی (Hybrid Cloud) چیست؟

ابرهای ترکیبی (Hybrid Clouds) ترکیبی از زیرساختهای دو یا چند فضای ابری مانند فضاهای داخلی (on-premise) خصوصی، فضاهای هاستشده (hosted) خصوصی، یا فضاهای عمومی هستند که میتوانند به صورت مرکزی مدیریت شوند تا قابلیت همکاری برای موارد استفاده مختلف را فعال کنند.

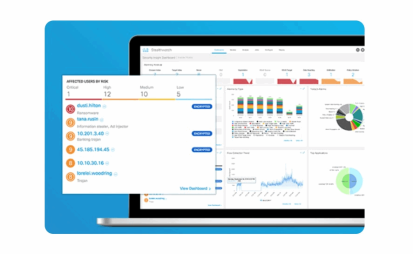

پلتفرم حفاظت از نقطه پایانی (Endpoint Protection Platform) (EPP) چیست؟

پلتفرم حفاظت از نقطه پایانی (EPP) با استفاده از فایروالهای شخصی، کنترل پورت و ضد بدافزارها، امنیت یکپارچه ای را در نقاط انتهایی شبکه فراهم میکند. با این حال، پلتفرمهای سنتی EPP قادر به شناسایی و پاسخ به تهدیدات پیشرفته نیستند و ممکن است در برابر بدافزارهای پیچیده آسیبپذیر باشند.

حفاظت از نقطه پایانی (Endpoint Protection) چیست؟

روشها و ابزارهای حفاظت از Endpoint برای محافظت از نقاط انتهایی شبکه مانند کامپیوترها، گوشیهای موبایل و دستگاههای IoT طراحی شدهاند. این روش ها با جلوگیری از تهدیدات امنیتی قبل از ایجاد اختلال در شبکه، امنیت سازمانها را تقویت میکنند.

احراز هویت یکپارچه (Single Sign-On یا SSO) چیست؟

احراز هویت یکپارچه یا SSO به کاربران این امکان را میدهد که با یک مجموعه اعتبارنامه، به چندین برنامه و وبسایت دسترسی داشته باشند. این سیستم، مدیریت کلمه عبور را ساده کرده و امنیت دسترسی به برنامهها در شبکههای محلی و فضای ابری را بهبود میبخشد.

10 شرکت برتر دنیای شبکه | برند Dell EMC

Dell Technologies شرکت مادری است که چندین شرکت تابعه از جمله Dell EMC را در بر میگیرد. این شرکت فناوری چندملیتی، طیف گستردهای از محصولات و خدمات از جمله رایانههای شخصی، سرورها، دستگاههای ذخیره سازی، تجهیزات شبکه، نرم افزار و خدمات مشاوره فناوری اطلاعات را ارائه میدهد. Dell EMC بر راهکارهای ذخیر