وبلاگ

معرفی پلتفرم رایگان ISE Portal Builder

پلتفرم Cisco ISE برای مدیریت و کنترل دسترسی به شبکه داخلی سازمانها و کسبوکارها، از جمله دسترسی میهمانان و ساختار BYOD (Bring Your Own Device) استفاده میشود. کاربران پیش از ورود به شبکه، با یک صفحه وب احراز هویت مواجه میشوند که معمولاً با برند سازمان یا کسبوکار تطبیق دارد.

معرفی و بررسی سرویس Cisco ISE

سرویس سیسکو ISE در شبکههای بزرگ به مدیران کمک میکند تا محدودیتهای دسترسی ایجاد کرده، امنیت زیرساختها را افزایش دهند و عملکرد سرویسها را بهبود بخشند. در این بخش ویژگیها و قابلیتهای این سرویس امنیتی پرکاربرد و بهروز برای مدیران و کاربران شبکه بررسی میشود.

5 برداشت اشتباه درباره اسمارت لایسنس سیسکو|Cisco Smart Licensing

اسمارت لایسنس سیسکو به منظور سادهسازی فرآیند مدیریت لایسنسها برای مشتریان طراحی شده است. این سیستم به کاربران کمک میکند تا بدانند چه لایسنسهایی را خریداری کردهاند و در کجا و بر روی کدام تجهیزات استفاده میشوند. در این مقاله، پنج افسانه رایج درباره ساختار اسمارت لایسنس سیسکو بررسی می شود.

مهندسی اجتماعی چیست؟

مهندسی اجتماعی یک حمله سایبری مبتنی بر روانشناسی است که هدف آن فریب و متقاعدسازی افراد است. مشابه کلاهبرداران قدیمی، این حملات با جلب اعتماد افراد، آنان را به افشای اطلاعات حساس یا انجام اقدامات ناامن مانند کلیک بر لینکهای مخرب یا باز کردن پیوستهای آلوده تشویق میکنند.

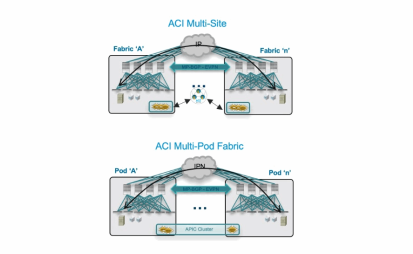

معماری Multi-Pod و Multi-Site در راهکار Cisco ACI | معرفی و مقایسه

معرفی و مقایسه معماری Multi-Pod و معماری Multi-Site، دو مدل پیادهسازی مراکز داده (دیتاسنتر) در راهکار Cisco ACI. بررسی قابلیتهای این دو معماری و پاسخ به این سوال که از میان دو معماری Cisco ACI Multi-Pod و Cisco ACI Multi-Site کدامیک برای طراحی دیتاسنتر گزینه بهتری است.

تفاوت آگهیافزار و جاسوسافزارچیست؟

آگهیافزار (Adware) و جاسوسافزار (Spyware) نوعی بدافزار هستند که بهطور مخفیانه رایانهها را آلوده میکنند. این نرمافزارهای مخرب میتوانند به سرقت اطلاعات شخصی یا نمایش تبلیغات مزاحم منجر شوند. برای جلوگیری از آنها، استفاده از اقدامات امنیتی سایبری پیشرفته ضروری است.

آیا فرق بین اسپم (Spam) و فیشینگ (Phishing) را می دانید؟

اسپم و فیشینگ از تکنیکهای مهندسی اجتماعی برای دزدیدن اطلاعات شخصی هستند. در این نوع حملات، مهاجم با فریبدادن افراد سعی میکند اطلاعات حساس مانند رمز عبور یا اطلاعات حساب را به دست آورد. در این بخش با تفاوت های این دو تکنیک آشنا می شوید.